Hfish蜜罐搭建与使用

文章出自JoCat QQ:1506610991 有渗透测试需求及商务合作请联系JoCatWFY@163.com

本文可能存在攻击性,请勿用于非法用途.仅用于技术交流,一切责任与本人无关,如有不足的地方希望指点

好久不见,各位~

我又一周没更Blog了~

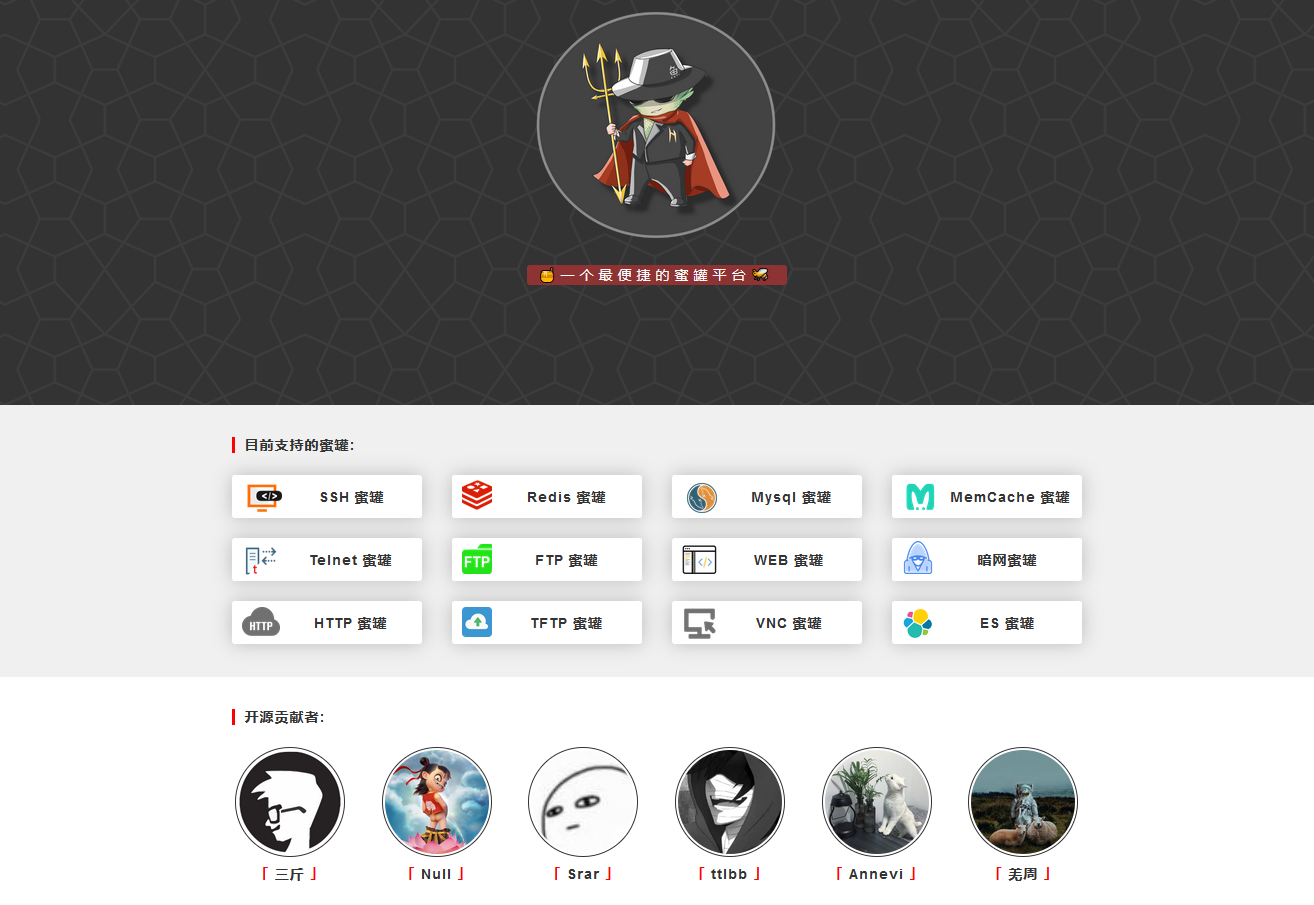

今天给大家带来的是一款国产最便捷的蜜罐平台——Hfish

什么是蜜罐?

蜜罐通常伪装成看似有利用价值的网络、数据、电脑系统,并故意设置了bug,用来吸引黑客攻击.

由于蜜罐事实上并未对网络提供任何有价值的服务,所以任何对蜜罐的尝试都是可疑的.蜜罐中还可能装有监控软件,用以监视黑客入侵后的举动.

蜜罐在拖延黑客攻击真正目标上也有一定作用.不过黑客可能发现一个电脑系统是蜜罐,进而提前退出.

而更常见的用法是用来吸引网络的计算机病毒入侵,从而获得病毒样本用于研究或破解的计算机,杀毒软件公司会利用这些计算机来监视或获得计算机网络中的病毒样本.

而在攻防演练中,蜜罐也是蓝队不可或缺的一种对于攻击者的防御手段

简单来说,蜜罐就是一个为了引诱攻击者进行攻击的平台

而我们的蜜罐也分为很多种类

无交互式蜜罐:通常是为了通过释放大量指纹诱导扫描器攻击,针对扫描器的一种蜜罐

低交互式蜜罐 :通常是指与操作系统交互程度较低的蜜罐系统,仅开放一些简单的服务或端口,用来检测扫描和连接,这种容易被识别,同时不能捕获一些我们需要的情报和漏洞等.

中交互式蜜罐 :介于低交互式和高交互式之间,能够模拟操作系统更多的服务,让攻击者看起来更像一个真实的业务,从而对它发动攻击,这样蜜罐就能获取到更多有价值的信息,如各种Nday或0day,或者是木马等.

高交互式 :指的是与操作系统交互很高的蜜罐,它会提供一个更真实的环境,有利于掌握新的攻击手法和类型,但同样也会存在隐患,会对真实网络造成攻击,不过同时它对于攻击者的行为等记录的也会更加清晰,还可以捕获一些样本进行分析.这里我推荐几款Github上热度比较高的蜜罐

T-pot : https://github.com/dtag-dev-sec/tpotce

Honeyd: https://github.com/DataSoft/Honeyd

HFISH: https://github.com/hacklcx/HFish

opencanary web : https://github.com/p1r06u3/opencanary_web

HoneyDrive:https://sourceforge.net/projects/honeydrive/

RDPy: https://github.com/citronneur/rdpy

Artillery : https://github.com/trustedsec/artillery/

蜜罐的一般应用场景

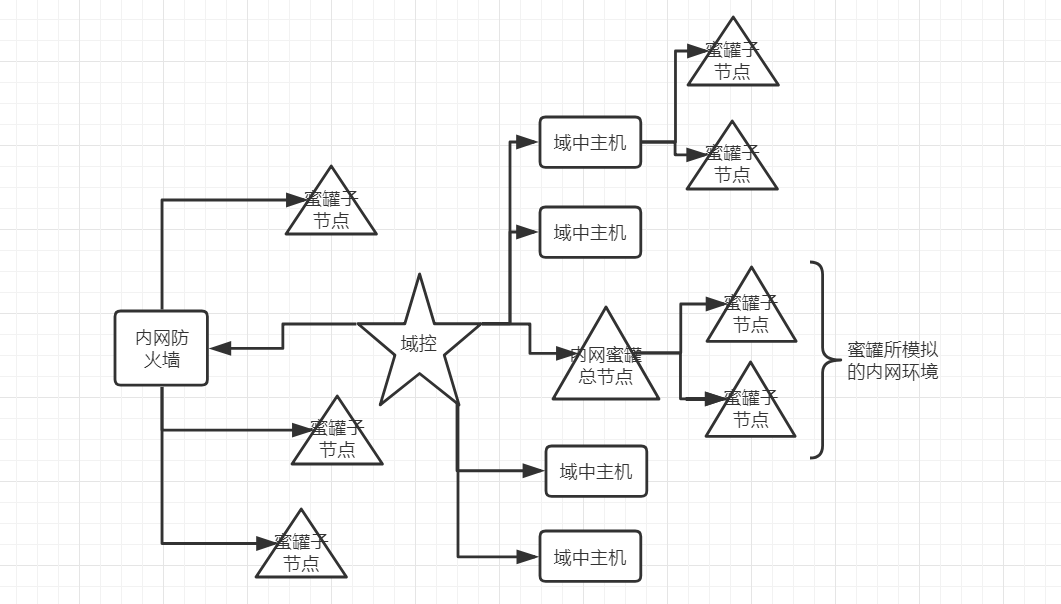

蜜罐一般有两种应用场景,一种是企业内部为了对于攻击者进行防御而设立的,请注意,蜜罐并没有防御功能,它所能做的是诱捕攻击者进行攻击,拖延时间同时通知管理员进行防御,一般的设立如下图

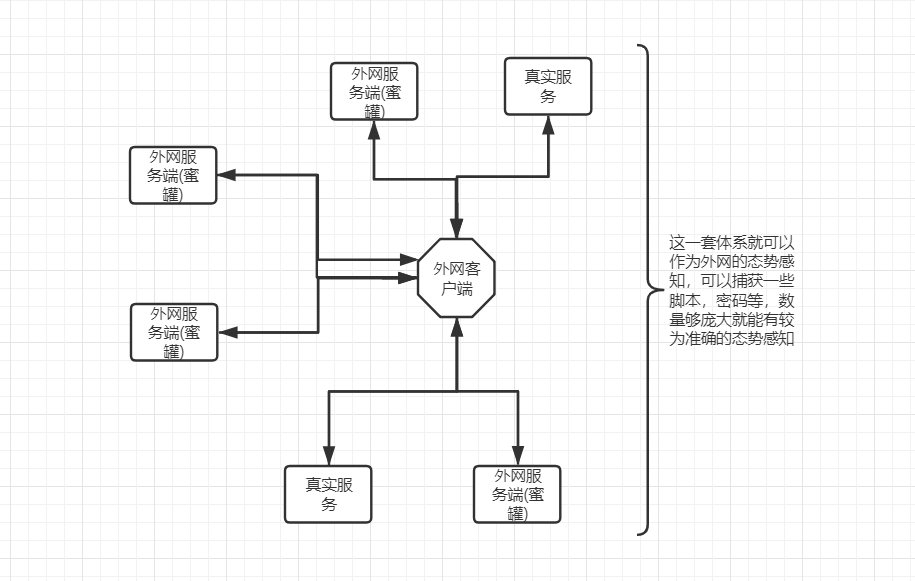

而还有一种则是外网中的设立,如图

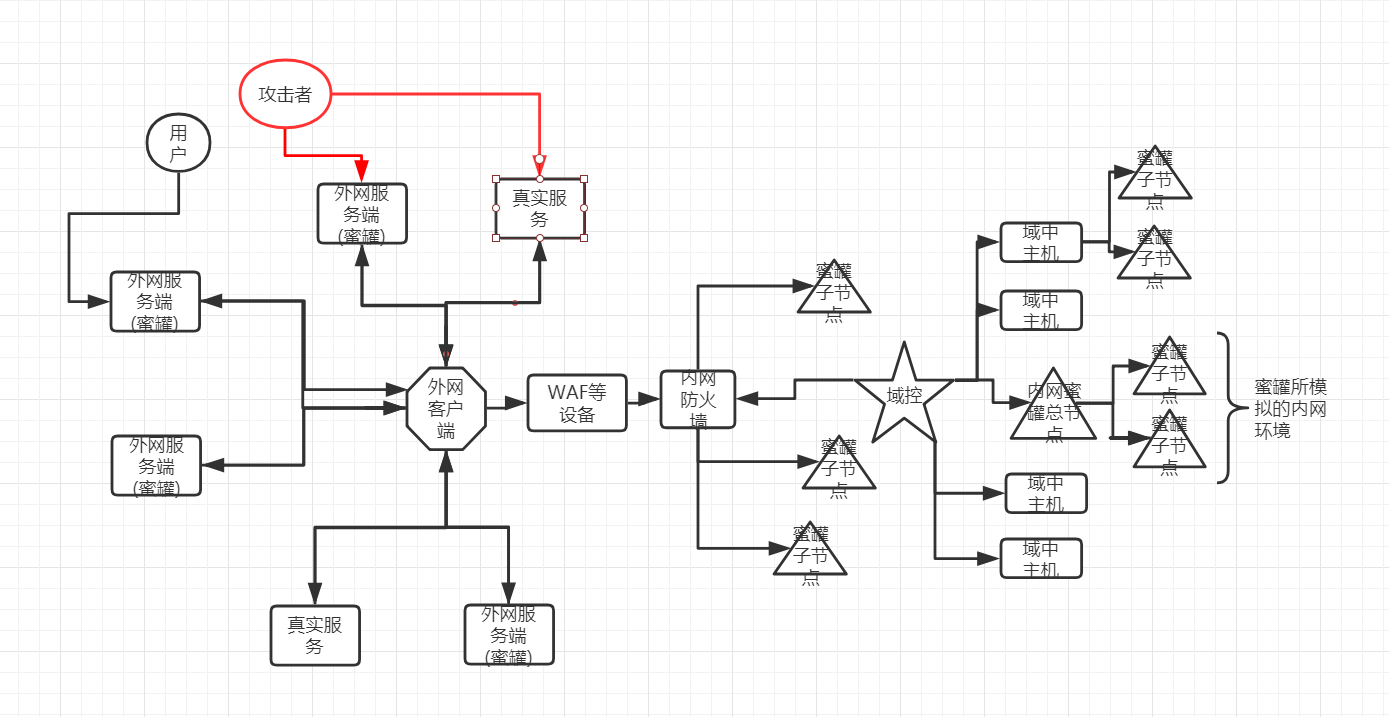

而我们把这两种结合起来,就可获得一个较为安全的生产环境,如图

关于HFish蜜罐的介绍

项目地址:https://github.com/hacklcx/HFish/

介绍地址:https://hfish.io/

HFish 是一款基于 Golang 开发的跨平台蜜罐平台,为了企业安全做出了精心的打造

多功能: 不仅仅支持 HTTP(S) 蜜罐,还支持 SSH、SFTP、Redis、Mysql、FTP、Telnet、暗网 等

扩展性: 提供 API 接口,使用者可以随意扩展蜜罐模块 ( WEB、PC、APP )

便捷性: 使用 Golang 开发,使用者可以在 Win + Mac + Linux 上快速部署一套蜜罐平台而Hfish支持的蜜罐种类也非常多,图中已经给出

Hfish因为是一款低交互式的蜜罐,所以对于服务端的配置要求并不高

在官方的宣传页下也有搭建的教程,链接如下:https://hfish.io/docs/#/

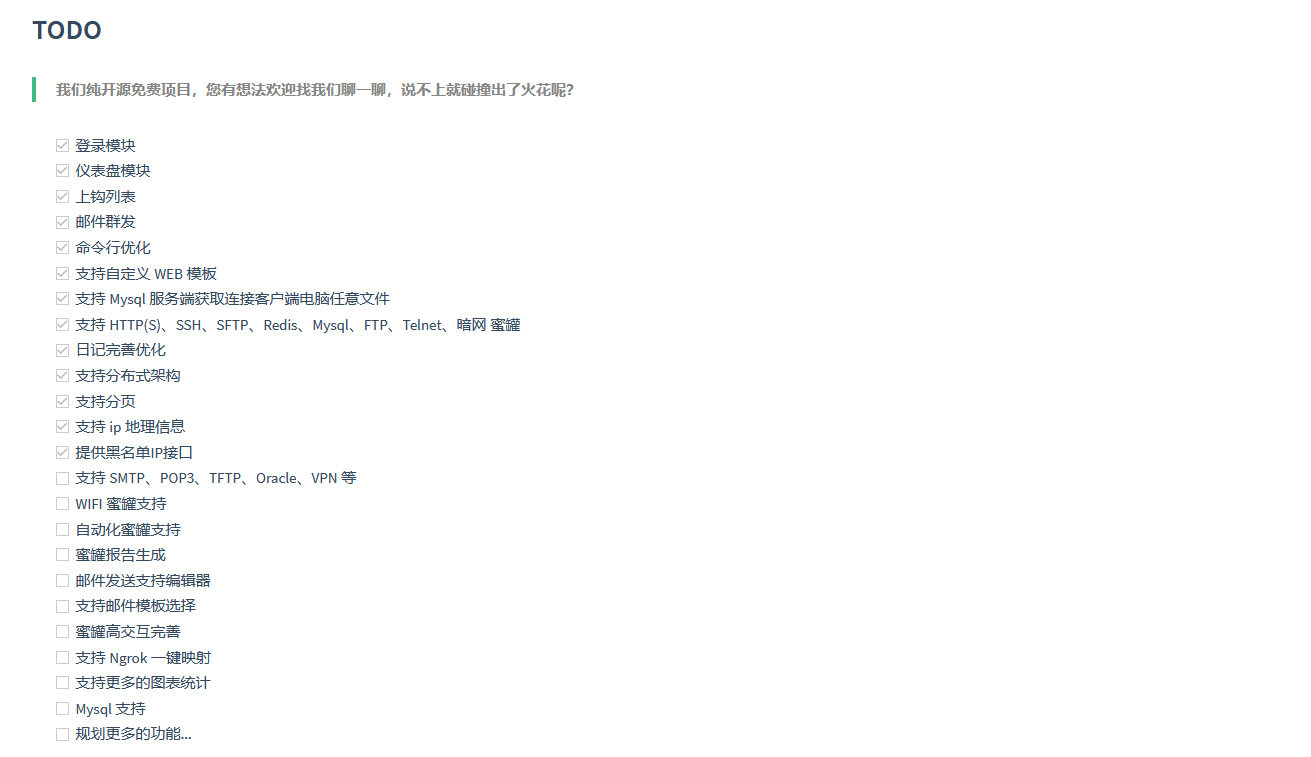

而三斤大佬也有自己的关于这个平台的规划

所以如果有想给这个平台赞助的,也可以到上文发的项目地址中去捐款~

Hfish蜜罐搭建

今天我们会在windows和Linux环境下都进行搭建,组成集群,从而实现态势感知的功能.我们这里会部署一台外网服务器,也会部署一台内网服务器,而我们的服务端则在外网进行.

注意,服务端必须要能ping通客户端,客户端可不与服务端处在同一个域中

如果在Linux服务器中搭建,我们则需要安装Screen服务,这个自己百度即可

然后我们要新建一个Screen会话,并在会话中启动我们的蜜罐的服务,这样它就会一直执行,不会因为你的SSH登出而关闭了.

我们先进行客户端的搭建

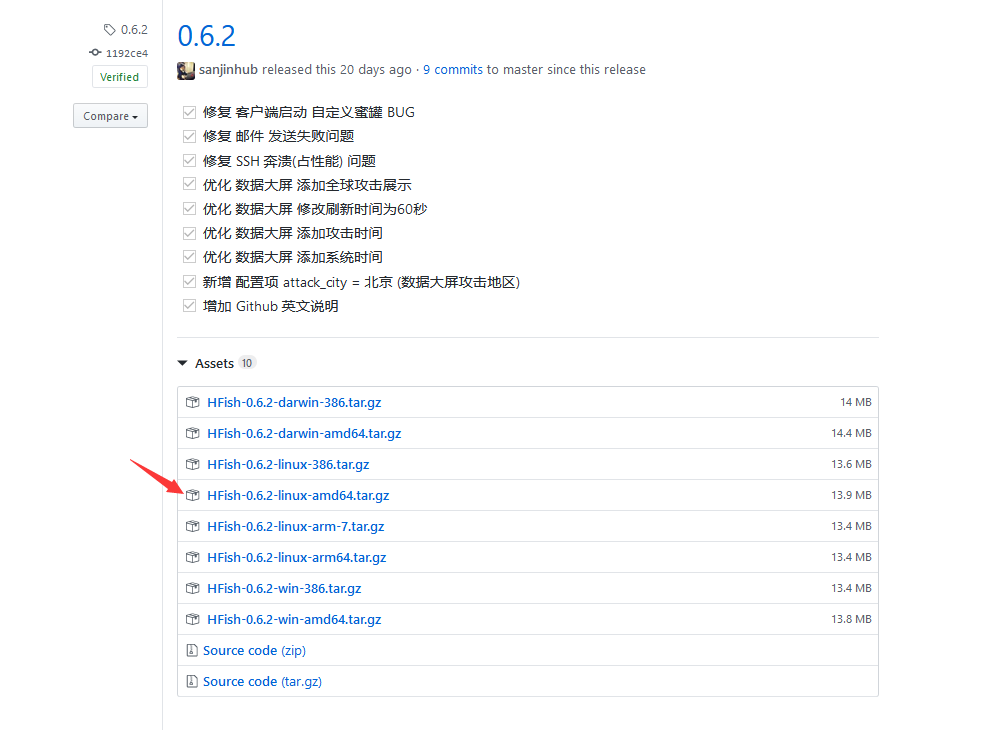

- 下载对应压缩包,我们这里使用的是linux系统,使用0.6.2系统

- 本地解压并修改 config.ini

rpc status 为 2

addr 为 服务端的 IP 和 端口

name 为 客户端的名字,客户端名字不可重复,名字必须保证唯一性

修改API访问查询密钥,否则容易他人窃取你的钓鱼信息

修改API 上报认证秘钥

修改password为你自己想要的登陆密码

修改account为你想要的登陆用户名 - 利用FTP上传解压后的文件夹

- cd hfish-0.2-linux-amd64 # 名字是解压后压缩包,根据实际情况修改

chmod 777 -R db

chmod 777 -R Hfish

./HFish run

这样即可开启我们的客户端了,接下来我们进行我们外网linux服务端的搭建

- 如上,下载对应的压缩包

- 本地解压并修改 config.ini

rpc status 为 1

addr 为 客户端可访问的 IP 和 端口

name 为 服务端的名字,默认 server 即可 - 利用FTP上传解压后的文件夹

- cd hfish-0.2-linux-amd64 # 名字是解压后压缩包,根据实际情况修改

chmod 777 -R db

chmod 777 -R Hfish

./HFish run

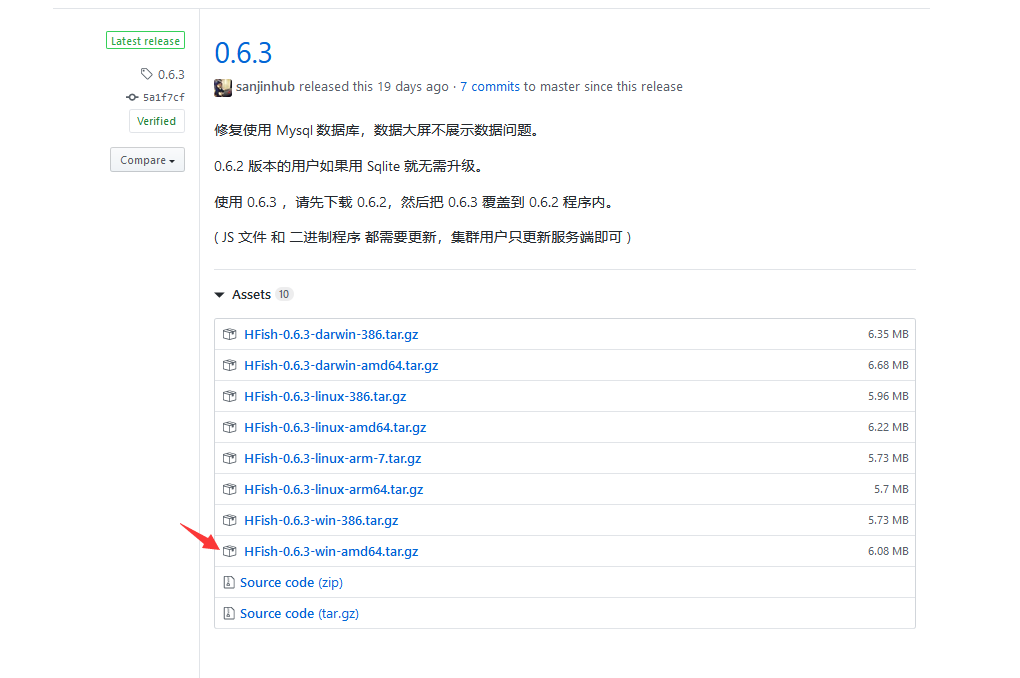

而在我们内网Windows环境下则更加简单了

下载对应压缩包,windows环境下解压

如上本地解压并修改 config.ini

rpc status 为 1

addr 为 客户端可访问的 IP 和 端口

name 为 服务端的名字,默认 server 即可鼠标右键解压压缩包,打开命令终端 (cmd.exe)或poweshell 进入程序根目录

cd c:/hfish-0.2-linux-amd64 # 名字是解压后压缩包,根据实际情况修改

Win 要给 db 目录 777 权限,具体百度.(有时不需要)

./HFish.exe –run

这样我们即可完成我们的蜜罐集群搭建,而访问我们客户端的9001端口即可登陆进入我们的蜜罐系统

例如https://xxx.xxx.xxx.xxx:9001

然后输入你之前设置的登陆用户名和密码即可登陆

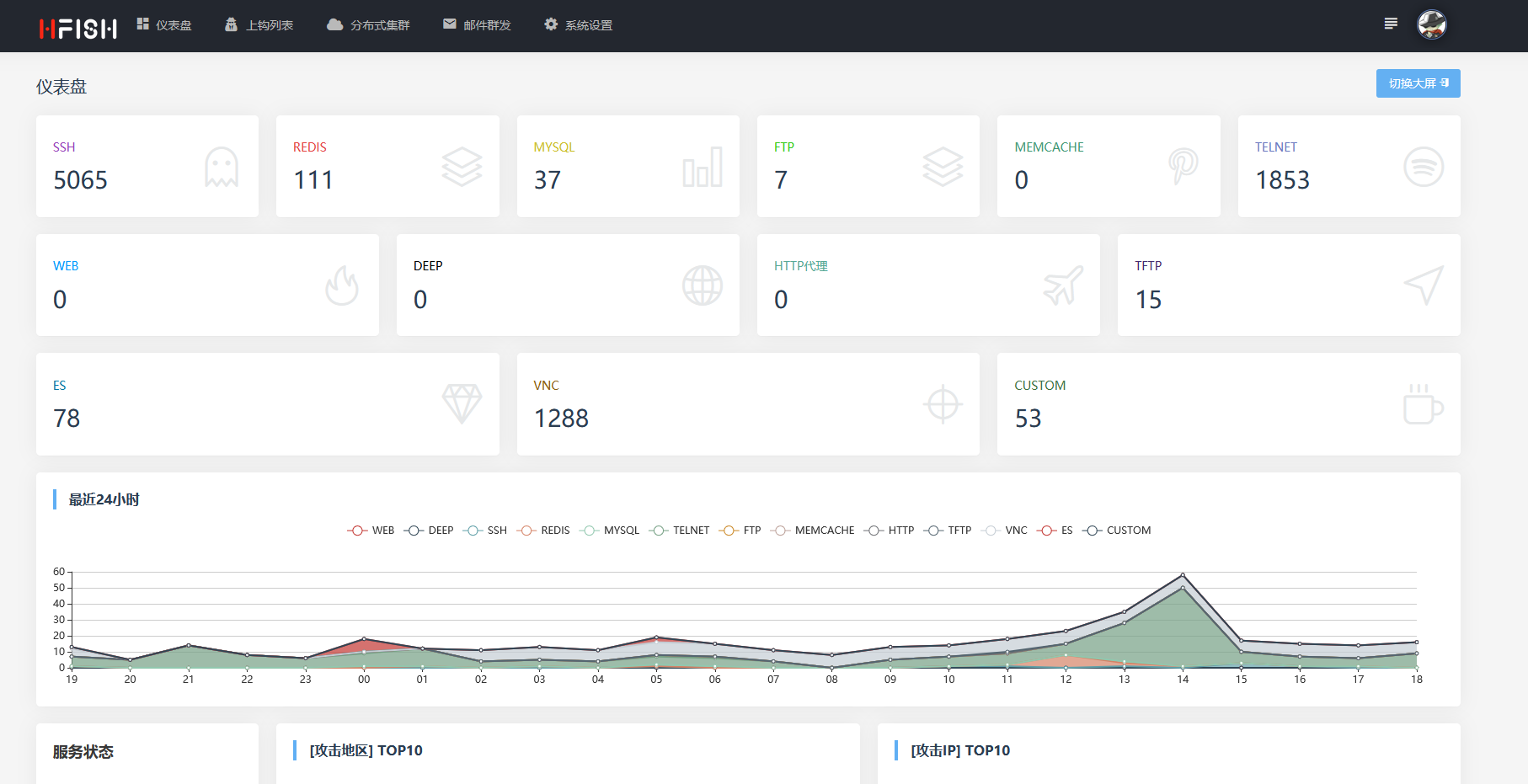

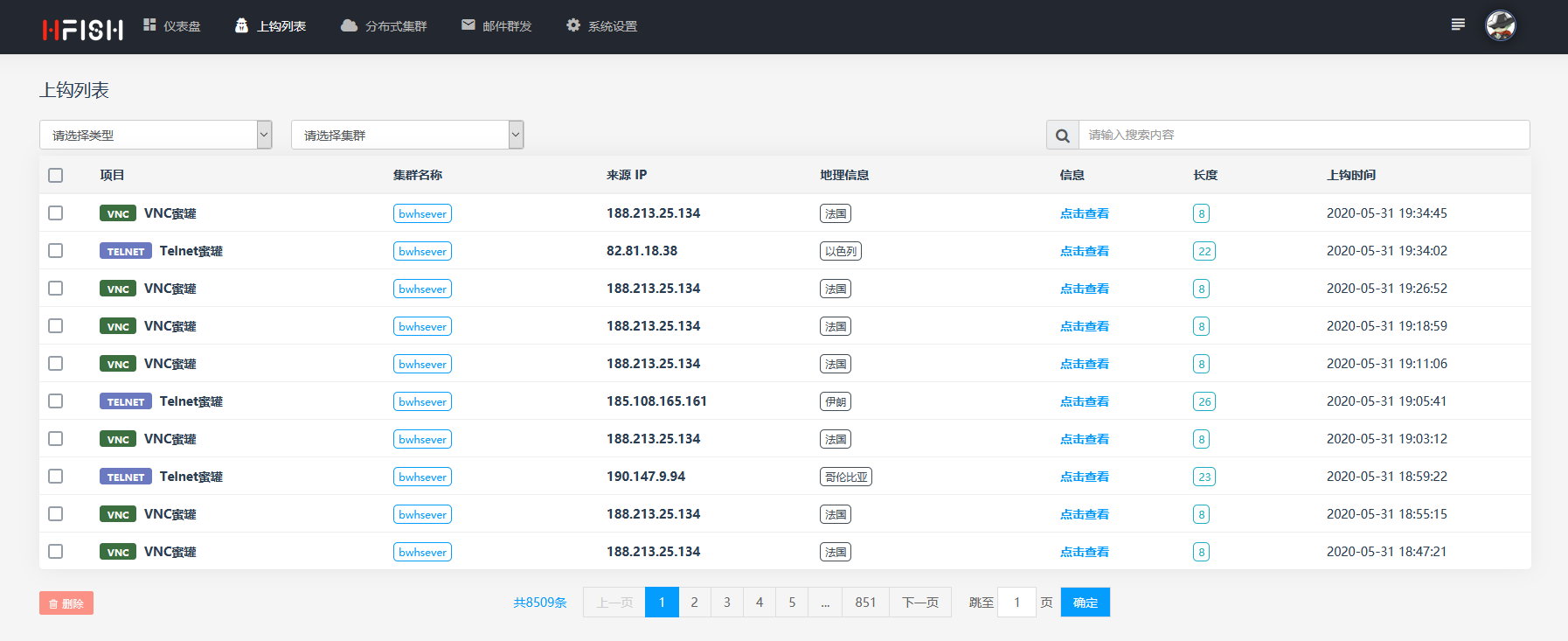

而点击上钩列表即可查看上钩的IP等信息

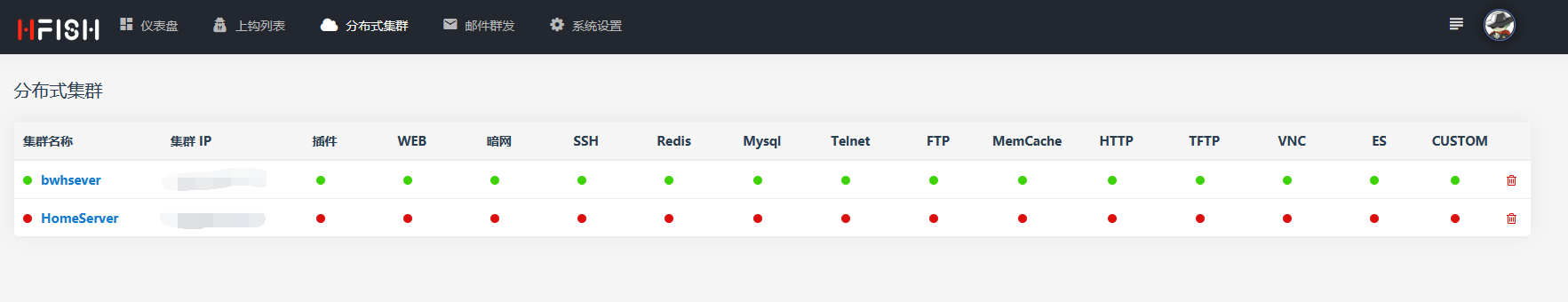

而打开分布式集群即可看到我们的外网服务器和内网服务器的上报情况(这里内网服务没有打开)

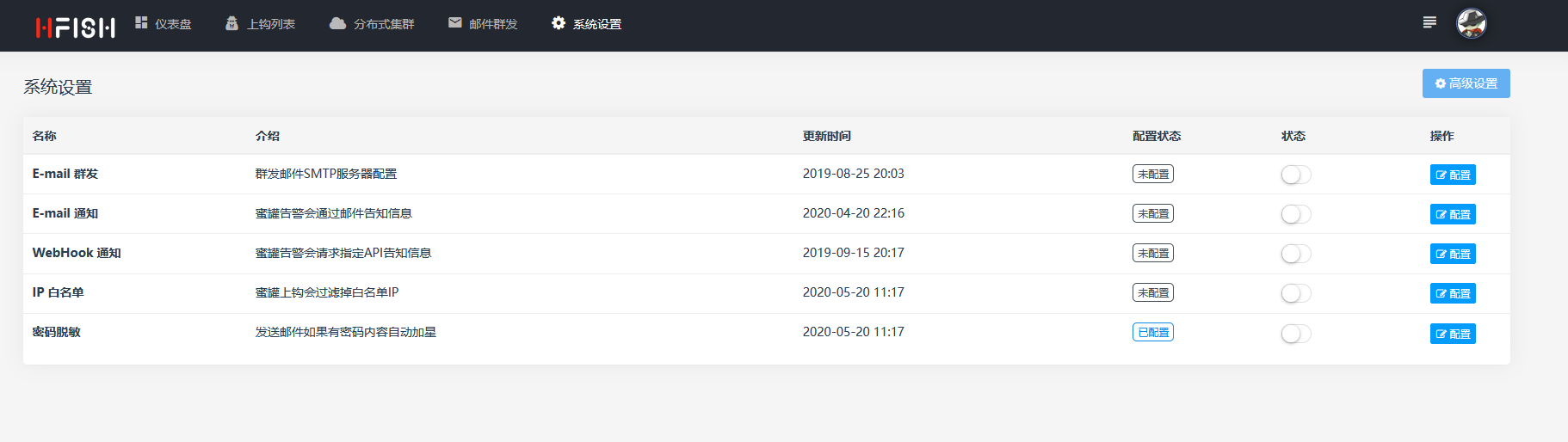

而我们点击系统设置即可对数据进行一些操作还可以配置我们相关服务

在邮件群发页面也可以进行邮件的群发功能,当然要先配置好fmtp服务器与设置

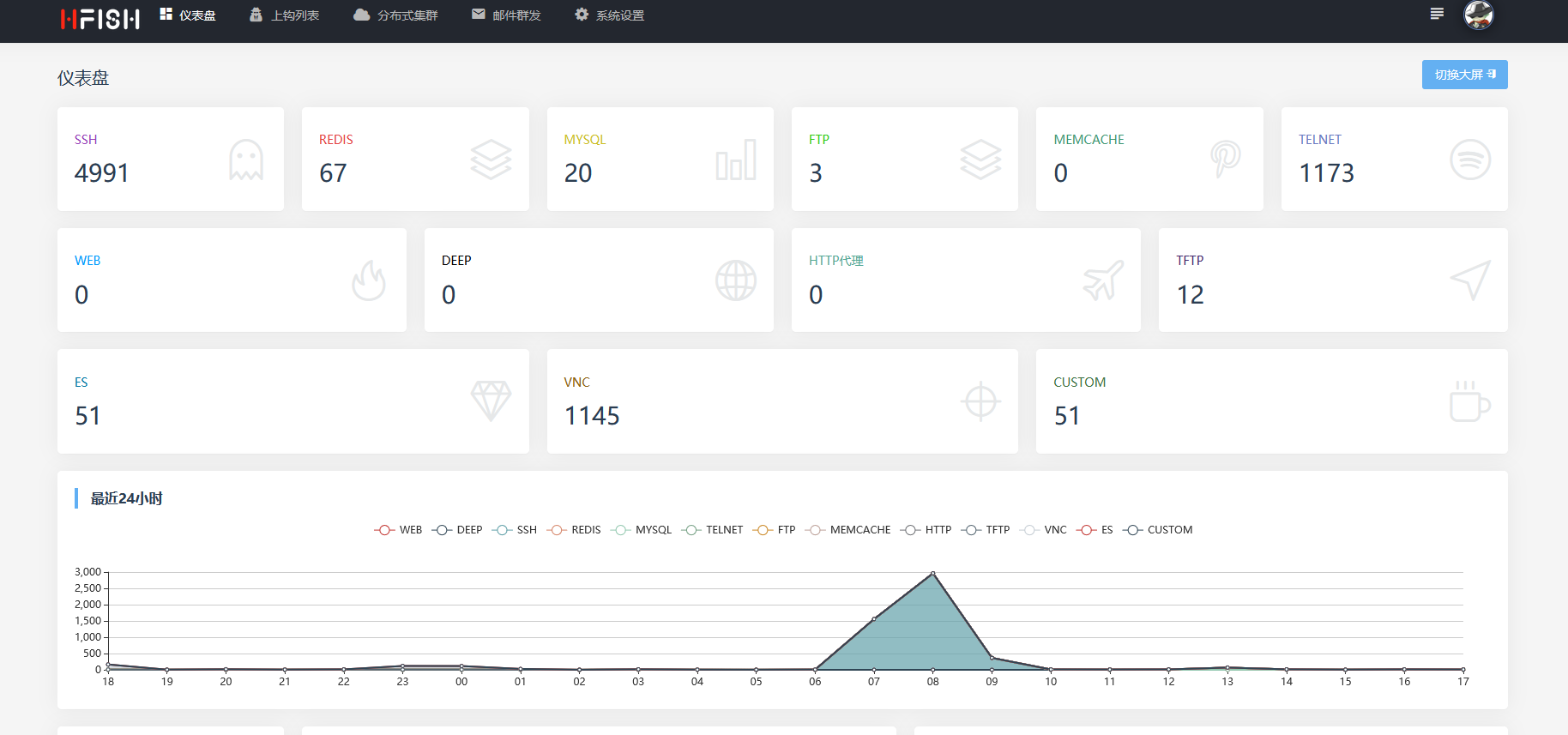

而在我们的主页面也可以点击切换大屏来观测我们被攻击的情况,攻击次数越多,颜色越深

而我们不仅需要这些信息,更多的是想要捕获的密码等脚本,我们可以利用Hfish自带的API来实现这个功能

官方介绍如下:https://hfish.io/docs/#/help/api

我们也可以使用这个API来统计我们的信息以及收集我们的密码

获取密码的方式:http://客户端地址:9001/api/v1/get/passwd_list?key=API访问查询密钥

获取全部钓鱼信息:http://客户端地址:9001/api/v1/get/fish_info?key=API访问查询密钥

获取黑名单IP(可配合内网防火墙使用):http://服务器地址:9001/api/v1/get/ip?key=API访问查询密钥

其他搭建方式

当然,作为一款国产最便捷的蜜罐平台,Hfish所能提供的搭建方式也不止这一种.

我们也可以使用Docker部署,具体操作网址如下:https://hfish.io/docs/#/deploy/docker

尾声

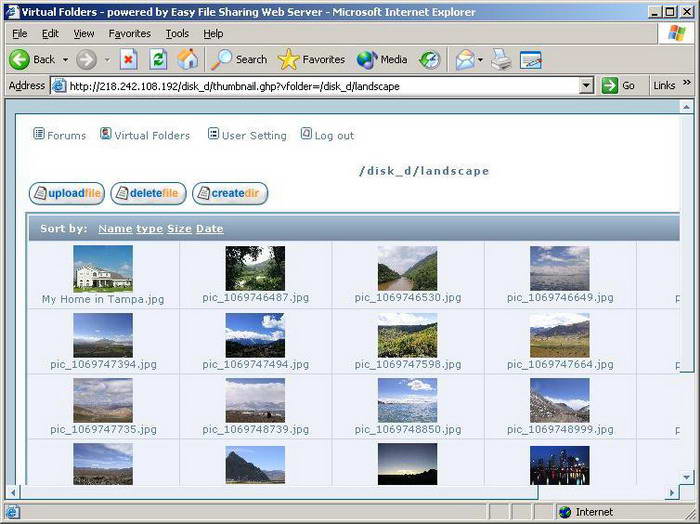

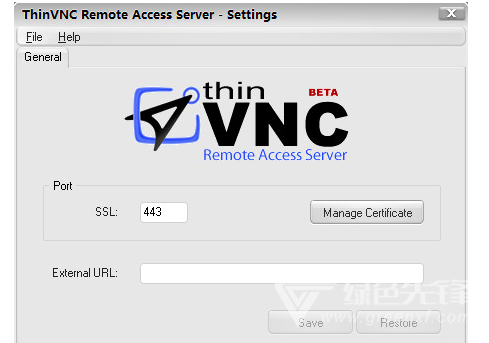

至此,我们的Hfish蜜罐系统也已经搭建完毕,如果你有需求也可以按照上面的教程去搭建一个集群,而具体的使用方法还是得看各位师傅们的操作.有一个自己的蜜罐系统不仅看起来很酷,对于你内网环境的安全也有很大提升,在这里我分享几张我蜜罐集群收到强烈攻击的截图~

我在这里也分享出来我bwh服务器挂一周所捕获到的密码.不定时会更新的.

密码下载地址:https://JoCatW.github.io/password.txt

钓鱼信息下载地址:https://JoCatW.github.io/fishinfo.txt

而如果想有要利用的师傅,可以自己写个脚本整理下密码即可~