靶场搭建三_upload与sqli-labs与webug4.0

文章出自JoCat QQ:1506610991 有渗透测试需求及商务合作请联系JoCatWFY@163.com

本文可能存在攻击性,请勿用于非法用途.仅用于技术交流,一切责任与本人无关,如有不足的地方希望指点

今天来更新下靶场搭建系列,今天一共介绍三个靶场,由于三个靶场的搭建等都没有太大难度,与前两篇的操作基本一致,所以我就放在一起来写啦,我也想尽快完结这个系列,然后开始讲一些内网域渗透之类了~

1.Webug4.0靶场

1.1 下载及简介

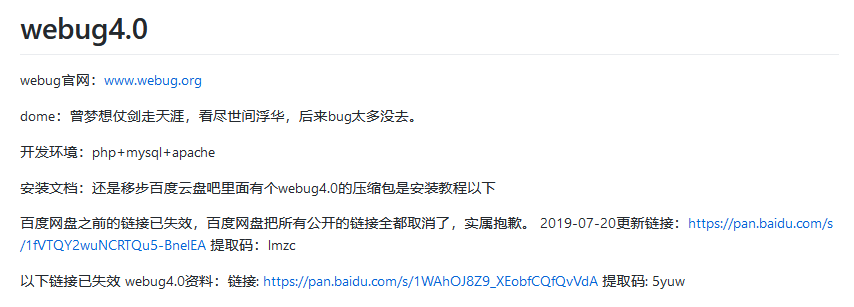

GitHub地址:https://github.com/wangai3176/webug4.0

Github简介

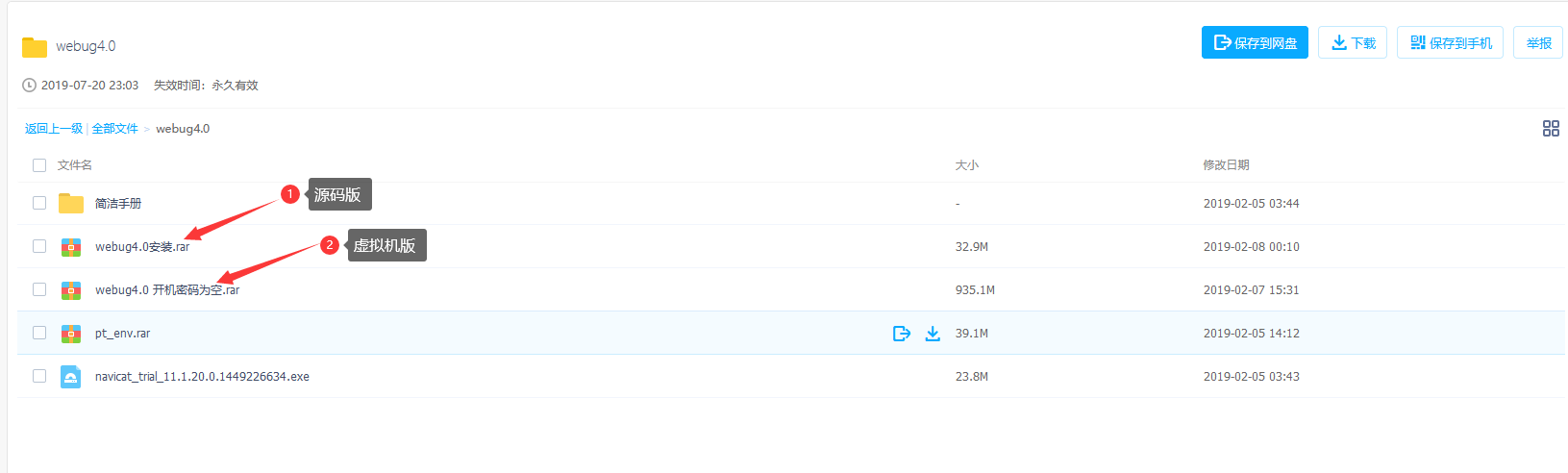

Webug这款靶场在github也是有百星的热门靶场,其搭建分为两种版本分别为如图所示两种

1.2搭建

- 源码版的搭建与我们之前介绍的DVWA和Pikachu基本一致

使用phpstduy.将我们的靶场源码放在/WWW目录下

同时在我们的数据库内导入sql文件,再访问http://localhost/webug 即可

如果还有问题可以观看github上给的百度云下的exe视频,上面也有很详细的介绍 - 虚拟机版搭建更加容易

你需要先有VMware虚拟机软件,然后点击安装包内的虚拟机文件

使用Vmware打开,Vmware就会自动询问你相关事项,你只需要注意安装的地址即可

等到虚拟机扫描完成后,使用直接连接的网络模式,即可打开虚拟机,在cmd下输入ipconfig查询你的IP

然后在浏览器输入你虚拟机的IP就可以访问Webug靶场了

如果还有不清楚的,压缩包内也有关于虚拟机靶场搭建的视频,可以去看看,再不懂的可以加我QQ问我2.upload靶场

2.1下载及简介

Github地址:https://github.com/Tj1ngwe1/upload-labs

Github简介

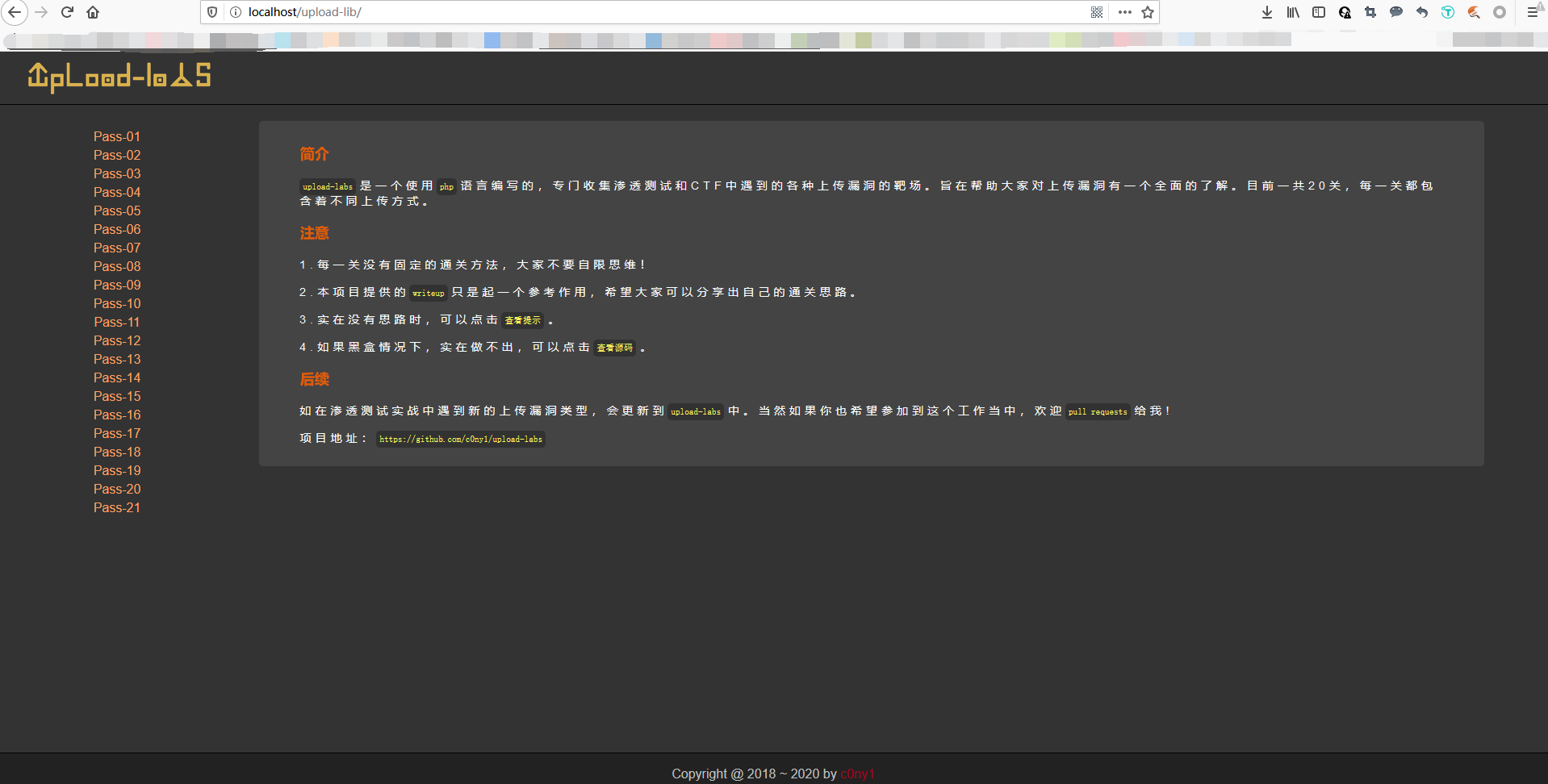

upload-labs主要是一款用来锻炼你对于文件上传漏洞的利用的靶场

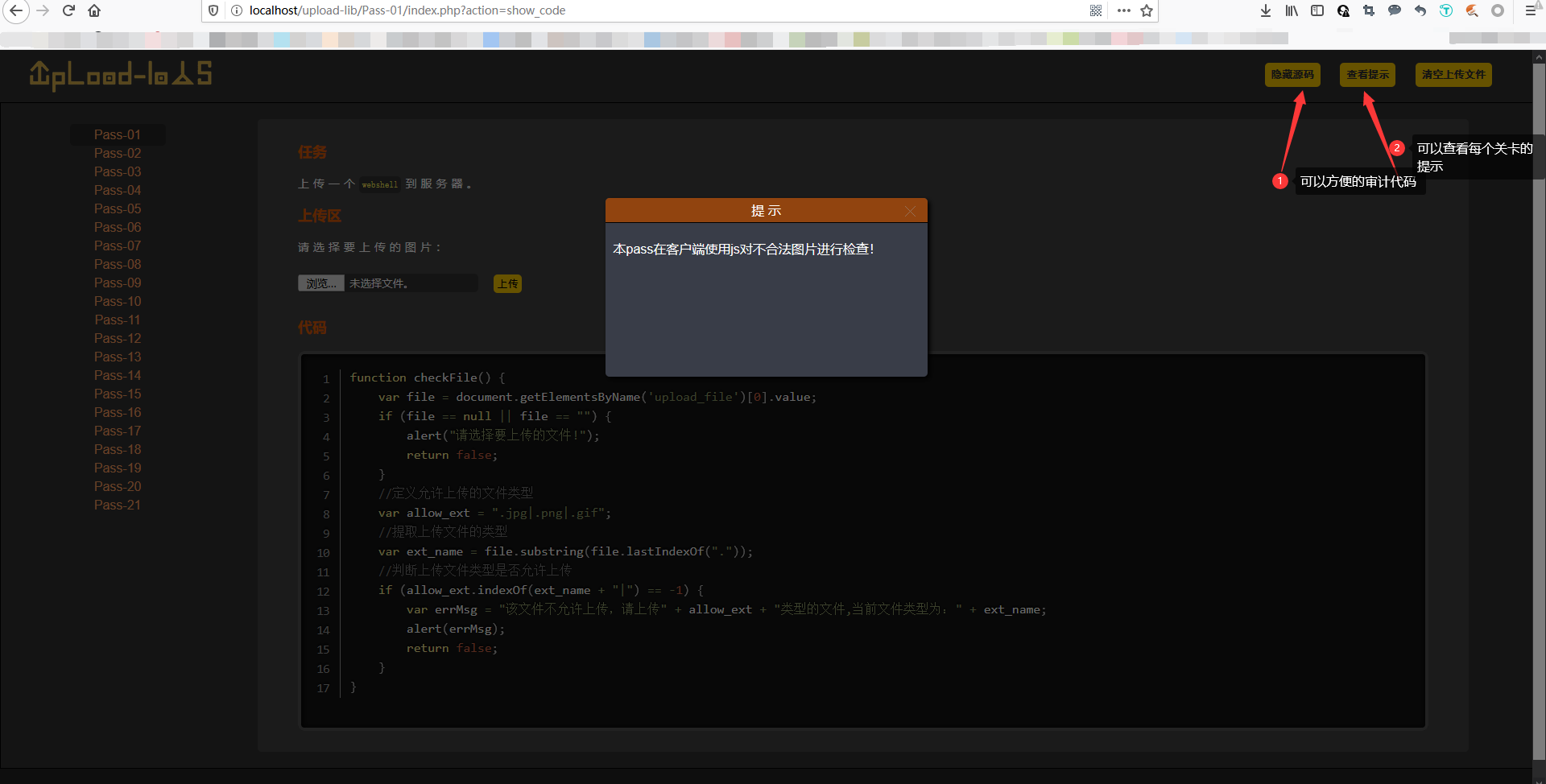

靶场中有很多关卡,每个关卡里面也都有关于各种上传的方式的总结

每一关还给你贴心的放上了提示与查看源码的功能

所以我很推荐对于文件上传漏洞不熟悉的朋友们去刷下这个靶场~

本次在这里我们还是使用phpstduy来进行win环境下的搭建2.2搭建

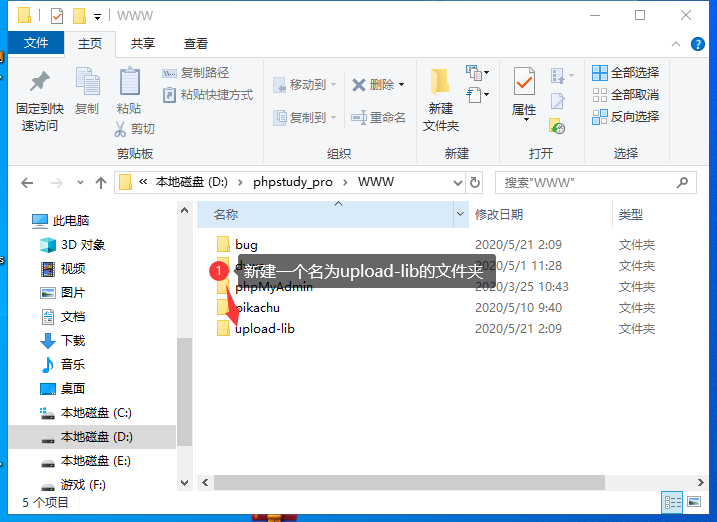

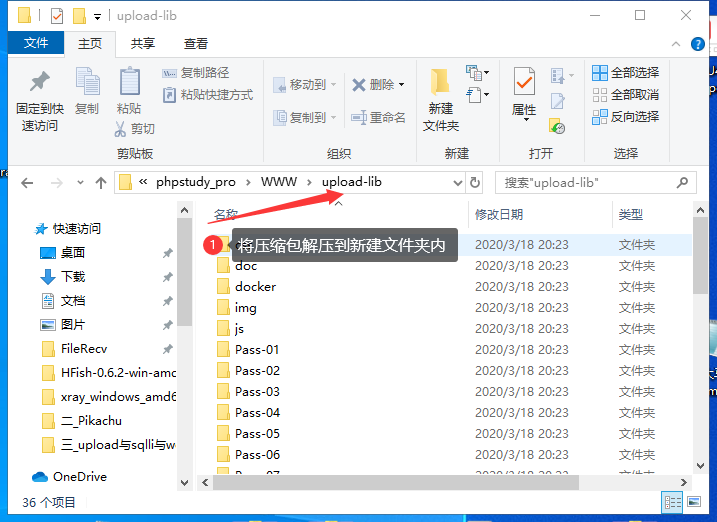

- 先从github上下载下来源码压缩包,解压到phpstduy/WWW目录下,如图

- 启动phpstduy,访问http://localhost/upload-lib

这样就搭建完成了~ - 关卡内的一些介绍

3.sqli-labs靶场

3.1下载及简介

Github地址:https://github.com/Audi-1/sqli-labs

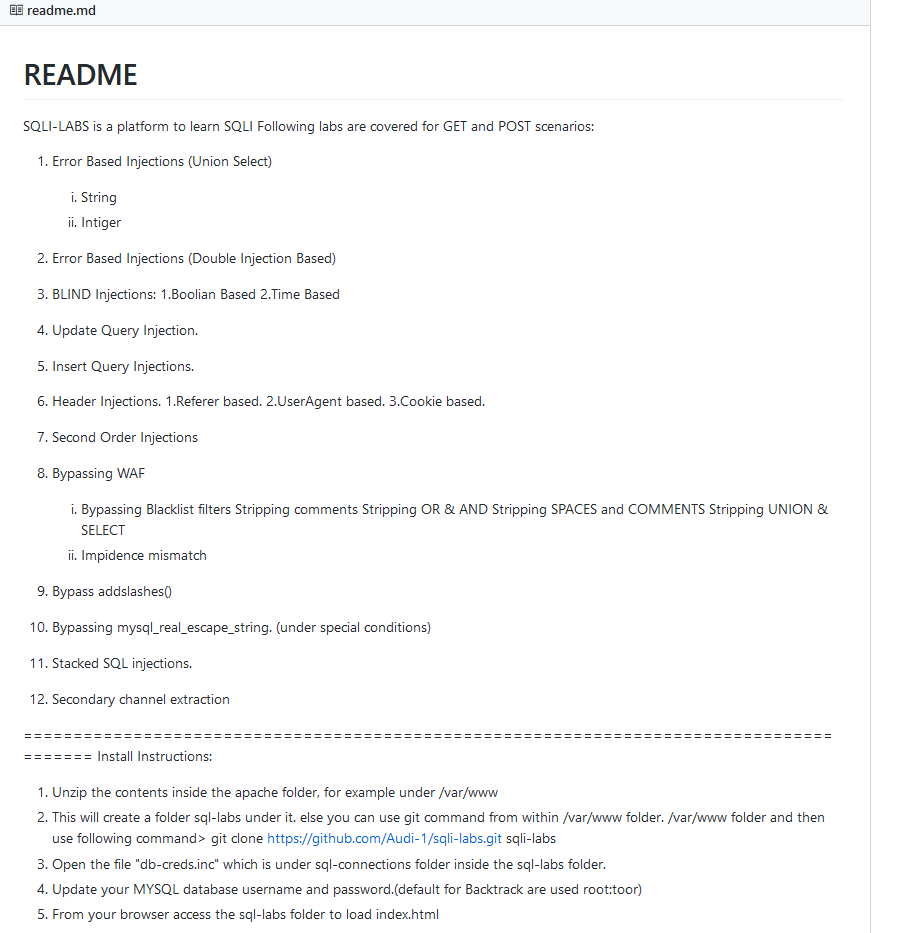

Github简介

意思大概是

SQLI-LABS是一个学习SQLI的平台,下面介绍了GET和POST场景的实验:

基于错误的注入(联合选择)

字符串

整数

基于错误的注入(基于双注入)

盲注:1.基于布尔2.基于时间

更新查询注入.

head查询注入.

标头注入. 1.基于Referer based. 2.基于UserAgent. 3.基于Cookie.

二阶注射

绕过WAF

绕过黑名单过滤器剥离注释剥离OR&AND剥离空间和注释剥离UNION和SELECT

预期失配(Impidence mismatch)

绕开addslashes()

绕过mysql_real_escape_string.(在特殊条件下)

堆叠的SQL注入.

辅助通道提取3.2搭建

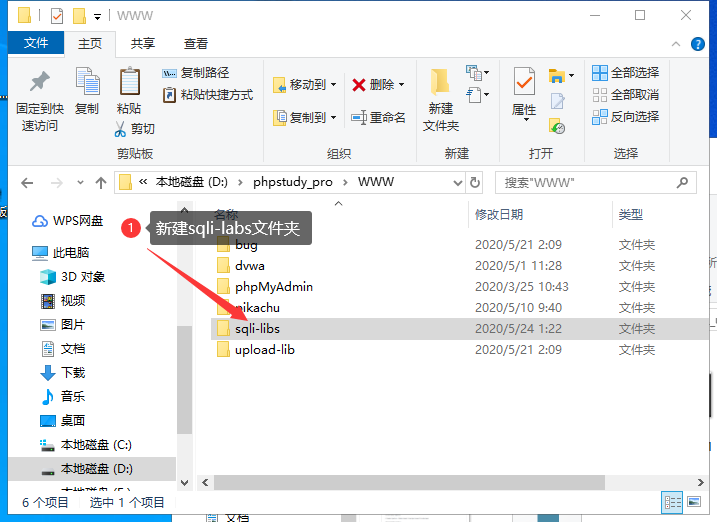

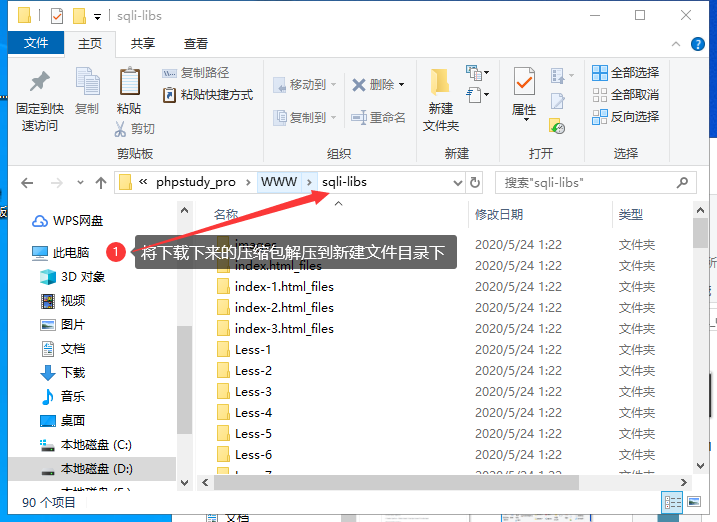

- 先从github上下载下来源码压缩包,解压到phpstduy/WWW目录下,如图

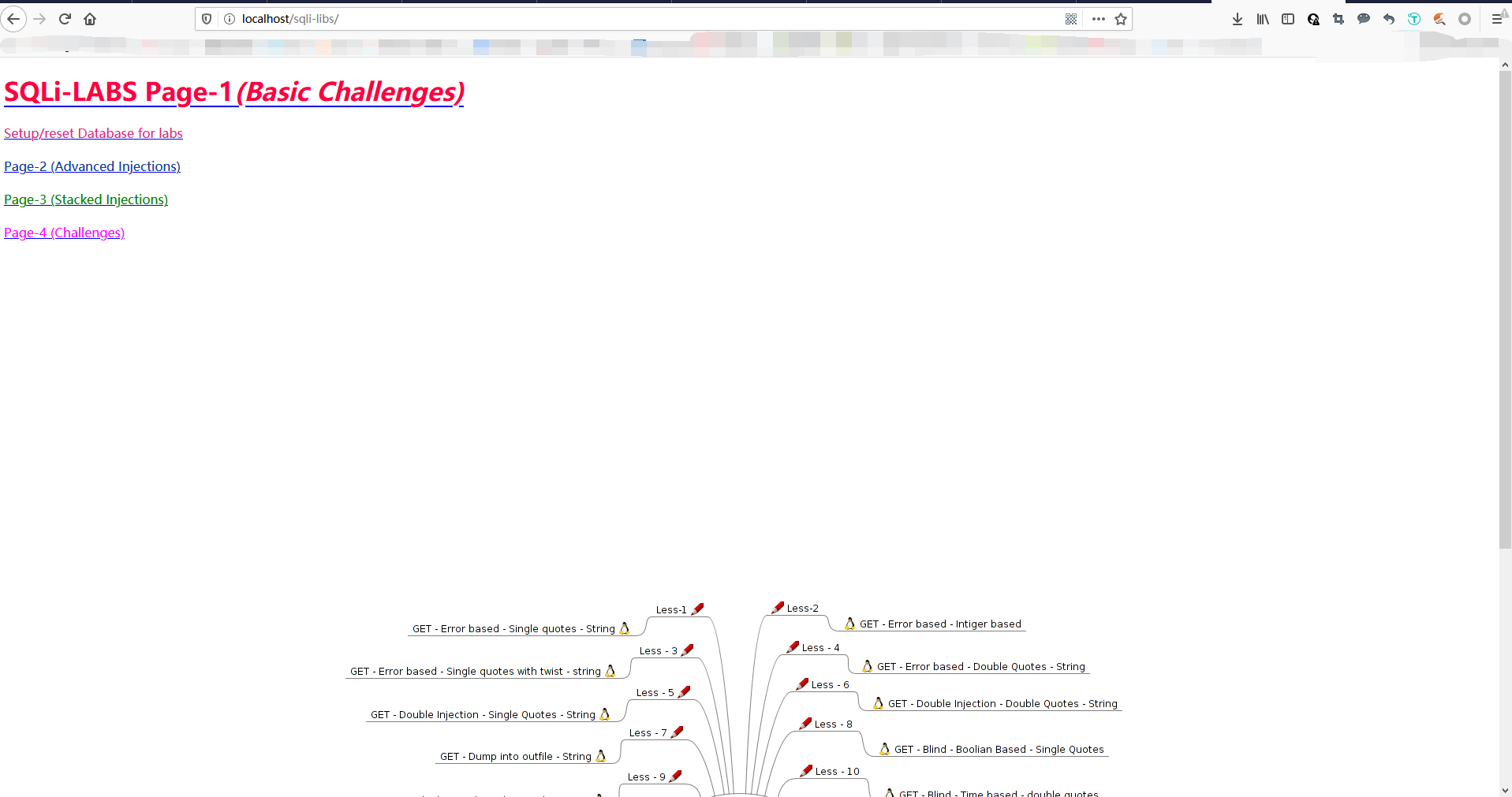

- 启动phpstduy,访问http://localhost/sqli-labs

就完成啦~

而sqli-labs里面有非常多的sql注入漏洞的练习

无论 是大佬还是小白,都可以使用手工注入或者工具等方式来测试自己在sql注入漏洞这方面的知识我也很推荐大家去刷这个靶场总结

这样我们的三期面向小白的靶场搭建系列就写完啦,其实写这三篇靶场搭建的初衷就是为了让小白能在学习渗透时对于如何选择自己的靶场进行知识的练习,因为靶场是最安全,最无风险的练习方式,同时你也能通过对于靶场的练习,了解到对于漏洞的形成与防御,这样你也会有很大的提升~