声明

该文章为转载总结文章,如有侵权,请联系JoCatWFY@163.com

D-Link路由器曝出RCE漏洞,牵涉多个型号

简介

Fortinet旗下FortiGuard实验室的研究人员披露了D-Link路由器上的一个远程命令执行漏洞,牵涉多个型号

相关文章

https://www.fortinet.com/blog/threat-research/d-link-routers-found-vulnerable-rce.html

https://nosec.org/home/detail/3020.html

根据作者披露的受影响型号为:

- DIR-655

- DIR-866L

- DIR-652

- DHP-1565

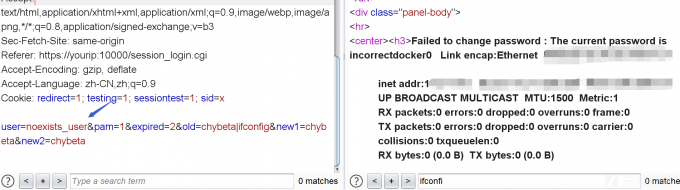

POC 如下

攻击者可以利用该漏洞将任意字符串发送到“PingTest”网关接口来实现命令注入。

POST /apply_sec.cgi HTTP/1.1 |

“该漏洞始于一次错误的身份验证过程。当我们要进入管理页面时,需要执行登录操作。此时,我们会对

apply_sec.cgi页面发出POST请求,其中包含一个操作ping_test。研究后发现,我们可通过参数ping_ipaddr执行命令注入。虽然响应是返回登录页面,但操作ping_test仍然执行了,我们通过参数ping_ipaddr注入的命令echo 1234成功执行,并将结果发送回我们的服务器。”专家们发现,由于糟糕的身份权限检查,即使无用户权限,也可以远程执行命令。

研究人员在9月22日向D-Link报告了漏洞,而厂商在两天后承认漏洞存在,并在三天后确认不会发布相关补丁,因为这些产品都已经到了生命周期的终点。